SCI论文(www.lunwensci.com)

摘 要 :随着互联网技术的迅速发展,网络安全问题日益严重,网络入侵检测成为网络安全领域的重要研究方向。网络入 侵检测系统(NIDS)是一种有效的防止和检测恶意网络行为的工具,其主要目标是通过监视网络流量,检测并记录可能的攻 击。然而, 传统的基于规则或者基于统计的网络入侵检测方法在处理模糊、不确定和不完全的信息时存在很大的不足。因此, 如何提高网络入侵检测的准确性和可靠性,减少误报和漏报, 一直是网络安全领域的重要研究课题。

Design andImplementationofNetworkIntrusionDetectionSoftware Based on FuzzySystems

ZHANG Li

(Jiangsu Vocational College of Business, Nantong Jiangsu 226000)

【Abstract】:With the rapid development of internet technology, network security issues are becoming increasingly serious, and network intrusion detection has become an important research direction in the field of network security. Network Intrusion Detection System (NIDS) is an effective tool for preventing and detecting malicious network behavior. Its main goal is to monitor network traffic, detect and record potential attacks. However, traditional rule-based or statistic-based network intrusion detection methods have significant shortcomings when dealing with fuzzy, uncertain, and incomplete information. Therefore, how to improve the accuracy and reliability of network intrusion detection, reduce false positives and omissions, has always been an important research topic in the field of network security.

【Key words】:fuzzy system;network intrusion detection;software design

0 引言

模糊系统作为一种能够处理不确定和模糊信息的智 能系统,具有很好的适应性和鲁棒性,因此被引入到网 络入侵检测中。模糊系统可以根据模糊规则和模糊逻辑 推理,处理并解决模糊和不确定的问题,从而提高网络 入侵检测的准确性和可靠性。本文主要研究基于模糊系 统的网络入侵检测方法,并设计一个基于模糊系统的网 络入侵检测软件。

1 网络入侵检测与模糊系统概述

1.1 网络安全与网络入侵检测的概念

网络安全是指通过采取各种必要的措施,保护网络 系统中的信息不被非法访问、使用、泄露、破坏、篡改 或者中断服务的状态。网络安全旨在保护网络的完整性、机密性和可用性。完整性是指信息和系统只能被授权的用 户修改 ;机密性是指信息和系统只能被授权的用户访问和 利用 ;可用性是指当需要时,信息和系统应始终对授权用 户可用。网络安全的目标是防止对信息和服务的未授权访 问,保护信息和服务免受破坏,并确保网络在遭受攻击 时能够正常运行 [1]。为了实现这些目标,需要采取各种 安全措施,包括身份验证、访问控制、数据完整性和加密 等。身份验证是确认用户身份的过程,访问控制是决定用 户可以访问哪些资源以及可以执行哪些操作的过程, 数据 完整性是确保数据在传输过程中不被篡改的过程,而加密 则是防止非授权用户访问数据的过程。网络入侵检测是网 络安全中的一个重要部分,它是一种通过分析网络中的 行为、活动或者系统事件来发现网络攻击的技术。

1.2 网络入侵检测的技术与方法

网络入侵检测是一种旨在识别和防止网络攻击的技 术。这种技术通过分析网络流量和用户行为,寻找可能 的恶意行为或异常活动,从而帮助维护网络的安全。网 络入侵检测的技术主要分为两种类型 :基于签名的检测 和基于异常的检测。基于签名的检测,是一种依赖于已 知攻击模式的检测技术 [2]。在这种检测技术中,网络入 侵检测系统会与一个包含已知攻击模式的数据库进行比 较,如果发现与已知攻击模式相匹配的活动,系统就会 发出警告。这种技术的优点在于,它可以准确地检测到 已知的攻击,然而它的缺点也很明显,即它无法检测到 未知的攻击,因为这些攻击的模式不在数据库中。

2 基于模糊系统的网络入侵检测方法

2.1 基于模糊系统的网络入侵检测

基于模糊系统的网络入侵检测是一种新的网络入侵 检测方法。它利用模糊逻辑的特性,能够有效地处理网 络数据中的不确定性和模糊性。模糊系统可以解决因数 据不确定性导致的网络入侵检测中的问题,从而提高网 络入侵检测的准确性和效率 [3]。

模糊系统是一种基于模糊集理论和模糊逻辑的系 统。在模糊系统中,可以使用模糊集来表示数据的不确 定性和模糊性,使用模糊逻辑进行推理和决策。模糊系 统具有处理不确定性和模糊性问题的强大能力,因此在 许多领域都得到了广泛的应用。

在基于模糊系统的网络入侵检测中,首先需要定义 模糊集和模糊规则。模糊集用于表示网络数据的不确定 性和模糊性 ;模糊规则用于描述网络入侵行为的特征, 然后根据模糊集和模糊规则,可以使用模糊逻辑进行推 理,从而判断网络行为是否为恶意行为。基于模糊系统 的网络入侵检测具有许多优点。首先,它可以处理网络 数据的不确定性和模糊性,从而提高网络入侵检测的准 确性 [4] ;其次,它可以提供更加灵活的检测策略,因为 模糊规则可以根据实际需求进行调整 ;此外,它还可以 提高网络入侵检测的效率,因为模糊系统的运算速度通 常比传统的确定性系统快。如图 1 所示为模糊系统模块 类型示意图。

2.2 基于模糊系统的网络入侵检测的算法设计

基于模糊系统的网络入侵检测算法设计是一种处理网络安全问题的有效方法。这种算法设计主要包括模 糊集的定义、模糊规则的制定和模糊推理的实现。在 模糊推理的实现阶段,根据模糊规则对网络行为进行推 理,判断是否存在网络入侵行为。模糊推理的过程通常 包括模糊化、推理和去模糊化三个步骤。模糊化是将网 络行为的特征值转换为模糊集的隶属度 ;推理是根据模 糊规则和前提条件的隶属度,计算结论的隶属度 ;去模 糊化是将结论的隶属度转换为具体的判断结果。模糊化 是将精确的输入值转换为模糊集的隶属度的过程。在 网络入侵检测中,输入值可能包括网络流量的各种特 性,如数据包大小、连接频率等。这些输入值会被映射 到定义的模糊集上,生成对应的隶属度。模糊化过程中 的隶属函数可以是任何形状,但常见的形状包括三角形 和梯形。推理是根据模糊规则和模糊化的结果,计算输 出模糊集的过程。常见的去模糊化方法有重心法、最大 隶属度法等,这些方法都会根据输出模糊集的形状和隶 属度,计算出一个精确的输出值。模糊推理的实现是基 于模糊系统的网络入侵检测的核心部分,它使网络入侵 检测能够处理不确定性和模糊性,从而提高检测的准确 性和灵活性。最大隶属度法是指在模糊集合覆盖的论域 中选取隶属度最大的元素作为输出量,要求给定模糊集 合的隶属度函数是单峰曲线。对于连续论域 Z 上的模糊 集合 C*,最大隶属度法解模糊得到的精确值 z* 应满足µC* (z ) ≥ µC* (z) (z ∈ Z)。对于离散论域上的模糊集合, 以隶属度最大的基础变量作为精确值。例如,当给定模糊集合 :

按照最大隶属度法解模糊 [5],精确值为 y*=5.

基于模糊系统的网络入侵检测算法设计是一种有效 的网络入侵检测方法。它通过处理模糊性和不确定性, 提高了网络入侵检测的准确性和灵活性。在未来的网络 安全研究中,基于模糊系统的网络入侵检测算法设计有 望发挥更大的作用。

3 网络入侵检测软件的设计与实现

3.1 软件需求分析

在功能需求方面,网络入侵检测软件需要实现网络 数据的实时监控和分析功能。软件需要能够收集网络流 量数据,如数据包大小、连接频率等,然后对这些数据 进行分析,以检测可能的网络攻击。此外,软件还需要 提供报警功能,当检测到网络攻击时,能够及时通知 用户 ;在性能需求方面,网络入侵检测软件需要具有高 效的处理速度和准确的检测率。由于网络数据的量通常非常大,因此,软件需要能够在短时间内处理大量的数 据。同时,软件的检测结果需要准确,不能有太多的误 报和漏报,此外软件还需要具有良好的稳定性,能够在 长时间运行中保持高效的性能 ;在操作需求方面,网络 入侵检测软件需要提供友好的用户界面,使用户能够轻 松地使用软件。软件需要提供各种设置选项,让用户能 够根据自己的需求定制软件的行为。此外,软件还需要 提供详细的使用说明和帮助文档,帮助用户了解软件的 功能和使用方法。

3.2 软件设计思路简述

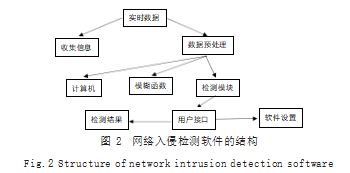

设计一个合理的软件框架是实现高质量软件的关 键。在设计网络入侵检测软件的框架时,首先需要确定 软件的主要模块。通常,网络入侵检测软件会包括数据 收集模块、数据预处理模块、检测模块、报警模块和用 户接口模块 ;数据收集模块负责收集网络流量数据。这 个模块需要能够连接到网络设备,实时地收集网络数 据 ;数据预处理模块负责对收集到的数据进行预处理。 这个模块需要将原始的网络数据转换为适合进行入侵检 测的格式,比如计算出各种网络流量特性,或者进行模 糊化处理 ;检测模块是软件的核心模块,负责进行网络 入侵检测。这个模块需要实现基于模糊系统的网络入侵 检测算法,根据预处理的数据和模糊规则,进行模糊推 理,然后产生检测结果 ;报警模块负责对检测结果进行 处理。如果检测到网络攻击,这个模块需要及时地通知 用户 ;用户接口模块负责与用户交互。这个模块需要提 供一个友好的用户界面,让用户能够轻松地使用软件, 查看检测结果以及进行各种设置。

通过设计这样的软件框架,可以确保网络入侵检测 软件具有良好的模块化和可扩展性。每个模块都有明确 的职责,可以独立地进行开发和测试。此外,通过合理 的模块划分,还可以方便地进行软件的升级和维护。如 图 2 所示为网络入侵检测软件的结构设计图。

4 软件实现与测试

4.1 实验环境

实验选择 Intel Core i7 CPU 计算机作为硬件配置, 编程语言为 Python3. 训练平台为 Google Cloud, 平台提供了弹性、可扩展的资源,可以模拟大规模的网络 流量和攻击。

4.2 实验数据和参数设置

实验数据来源于 DARPA 数据集,共计 1500 种访问 行为,该数据集中含有 10 种不同大小、不同尺度类型的 入侵行为,其中,训练集和测试集所占比例为 8:2.为验 证提出的方法是否有效,实验将所有入侵行为分为 5 个 随机样本,对所设计的软件进行训练,并对训练模型各 参数进行具体设置。其中,Batch Size 置为 64. Adam 的学习率和学习率衰减分别为 0.01 和 1×e-4.训练迭 代次数设置。

4.3 测试包(工具和资源)

Wireshark/Tshark :用于捕获和分析网络流量。

Scapy :一个 Python 库,可以用来创建、解析和 发送网络数据包。

Nmap & Hping3 :用于模拟各种网络攻击和扫描。

Bro/Zeek :一个网络安全监控工具,可以用来生成 网络流量日志。

Suricata & Snort :开源的入侵检测和防御系统, 可以用作参考或与软件进行比较。

5 结语

本文深入研究了基于模糊系统的网络入侵检测方 法,设计并实现了一个相应的网络入侵检测软件。在网 络安全问题日益严重的今天,网络入侵检测成为一种 必要的防御手段。然而,传统的入侵检测方法在处理模 糊、不确定和不完全的信息时存在不足,这也是本研究 尝试解决的问题。所提出的基于模糊系统的网络入侵检 测方法能够有效处理网络数据的不确定性和模糊性,提 高网络入侵检测的准确性和灵活性,同时也设计并实现 的网络入侵检测软件,具有实时监控和分析网络数据、 准确检测网络攻击并及时报警的功能,能够满足用户的 实际需求。

参考文献

[1] 李道全,杨乾乾,鲁晓夫.基于决策树的SDN网络入侵分类检 测模型[J].计算机工程与设计,2022.43(8):2146-2152.

[2] 蒋帅.基于机器学习的网络入侵与恶意软件检测机制的研究 [D].南京:南京邮电大学,2022.

[3] 朱嘉豪,徐凯,王炎豪,等.基于机器学习的软件定义光网络入 侵检测策略[J].光通信研究,2020(6):33-36.

[4] 张阳玉,吕光宏,李鹏飞.SDN网络入侵检测系统的深度学习 方法综述[J].计算机应用,2019.39(S2):147-151.

[5] 姜明佐.锥模糊系统及其在非线性系统建模中的应用[D].大 连:大连理工大学,2020.

关注SCI论文创作发表,寻求SCI论文修改润色、SCI论文代发表等服务支撑,请锁定SCI论文网!

文章出自SCI论文网转载请注明出处:https://www.lunwensci.com/jisuanjilunwen/74020.html