SCI论文(www.lunwensci.com)

摘 要:数据作为生产要素,对其使用和治理越来越被看重。数据安全已经关系到国家安全、社会稳定和人民利益。各 个企业希望获取多方数据,以构筑不同行业的大数据服务平台。为此,需在汇集企业自身数据的基础上,引入金融、农业、气 象、医疗等不同行业的外部数据源。由于信息孤岛问题,需使用跨界大数据安全融合技术,构建行业知识图谱,实现风险前置 管理,并提升业务创新服务。本文首先阐述了数据安全融合的技术方案;然后探讨了数据安全融合的实施策略;最后分析了数 据安全融合的商业化应用和实践的可行性方案。

关键词:数据安全融合,安全多方计算,知识图谱

Research on Data Security Fusion Technology and Application

SUN Li'na

(Technology and Media University of Henan Kaifeng, Kaifeng Henan 475004)

【Abstract】:Data as a factor of production, its use and governance are paid more and more attention . Data security has been related to national security, social stability and the interests of the people. Enterprises hope to obtain multi-party data to build big data service platforms for different industries. Therefore, it is necessary to introduce external data sources of finance, agriculture, meteorology, medical and other industries on the basis of collecting enterprises' own data. However, due to the problem of information silos, it is necessary to use cross- border big data security fusion technology, build industry knowledge graph, realize risk pre management, and improve business innovation services. Firstly, the technical scheme of data security fusion is described. Secondly, the implementation strategy of data security fusion is discussed. Finally, the feasibility of commercial application and practice of data security fusion is analyzed.

【Key words】:data security fusion;secure multi-party computation;knowledge graph

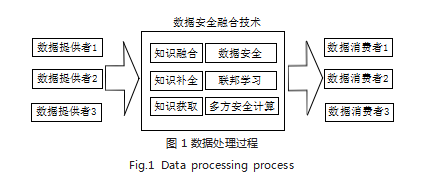

引言:在隐私意识逐步觉醒和法规监管日趋严格的大背景 下,频发的隐私泄露事件进一步打击了社会各界对数据 流通与协作的隐私保护信心。数据价值挖掘和隐私保护 并非是绝对的博弈,两者有着促进数字经济发展的共同 理想和合作共赢的利益诉求。如何打破“数据孤岛”壁 垒,建立数据流通与协作的隐私保护体系,实现数据价 值挖掘和隐私保护的平衡发展。如图 1 所示,数据安全 融合为此提供了行之有效的解决方案。基于本论文提出 的安全融合实施策略可构筑原型系统并进行数据验证,以实现风险评分、风险筛查和反欺诈检测等风险管理, 以及通过数据共享实现业务和商业模式的创新,具有较 为广泛的应用前景。

1 安全融合实施策略

数据安全融合主要涉及到隐私保护和信息安全的理 论基础。具体技术方法可分为基于硬件的机密计算 [1]、 数据加密机制 [2] 以及数据扰动方法 [3] 等 3 种类型。安 全多方计算 [4] 最早由姚期智院士于 1982 年提出,解决 一组互不信任的参与方各自持有秘密数据,协同计算既 定函数的问题。在具体实施过程中,需要涉及到不同参与方的协同工作,并针对不同的安全融合目的,设定总 体的安全策略和任务要求。

1.1 安全融合参与方角色与工作时序

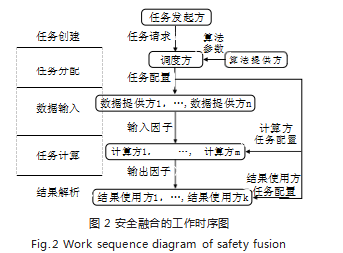

多参与方进行数据安全融合的过程中,需根据不同 的任务类型和目的,分配不同的角色。如图 2 右侧所 示,将参与方的角色分成如下类型:

(1) 任务发起方。触发安全融合的分析任务,在任务 执行前完成相关资源配置,并对资源到位情况进行核实。

(2) 调度方。配置计算任务, 管理和协调其他参与 方执行任务。

(3)算法提供方。为安全融合提供计算逻辑和算法 参数,当算法参数需要加密处理时,应将算法参数视为 隐私数据,该算法提供方需当作数据提供方。

(4)数据提供方。为安全融合提供所需要的隐私数 据,通过数据加密或数据扰动等技术,将提供的隐私数 据转化为输入因子并发送给计算方。在安全融合的计算 任务中,需要两方及以上的数据提供方。

(5) 计算方。为安全融合提供算力支持。计算方接 收数据提供方的输入因子并进行计算,计算结束后将输 出因子发送给结果使用方。一个安全融合计算任务中计 算方的数量最少也应该有两方,并不能由同一实体承担 多个计算方的角色。

(6) 结果使用方。接收安全融合的计算结果, 一个 安全融合计算任务的结果可由一个或多个的结果使用方。

按照安全融合工作的不同时间过程, 如图 2 左侧所 示,将安全融合任务划分为:任务创建、任务分配、数 据输入、任务计算和结果分析等步骤。具体描述如下:

(1) 任务创建。任务发起方配置、核实安全融合任 务计算所需资源,发起计算任务。数据提供方对所有的 数据使用进行授权,数据提供方可委托调度方对数据进 行使用授权,也可在任务创建前对数据进行预授权。数 据使用授权和后续任务分配阶段可合并执行。

(2)任务分配。调度方验证任务请求信息的合法 性,包括身份验证和数据授权的合法性。验证通过后生 成任务配置信息,发送给数据提供方、计算方和结果使用方。数据提供方、计算方和结果使用方收到任务配置 信息后进行验证。最后,各参与方保存收发的任务配置 信息。

(3)数据输入。数据提供方从数据源读取数据并生 成输入因子,通过安全通道发送给指定计算方。此外, 数据提供方需保存任务配置信息,并对发送的输入因子 进行存证。

(4)任务计算。计算节点接收各数据提供方的输入 因子,按照安全融合协议进行协同计算并生成输出因 子。然后,将输出因子发送至结果使用方。

(5)结果解析。结果使用方对输出因子进行解析得 到计算结果,并对结果进行存证。

1.2 安全融合任务要求

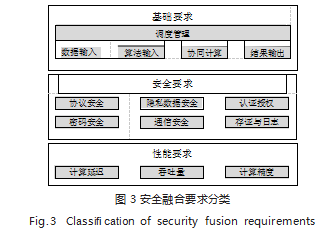

随着数据安全融合应用场景的增多,如图 3 所示, 归纳了安全融合任务的总体要求。具体包括: 基础要 求、安全要求和性能要求三部分。

(1)要求包括数据输入、算法输入、协同计算、结 果输出及调度管理等,分别主要针对数据提供方、算法 提供方、计算法、结果使用方和调度方。基础要求可确 保数据传输和计算的正确性,复杂运算的并行处理能 力,以及支持计算任务的动态分配等。

(2)要求包括协议安全、隐私数据安全、存证授 权、密码安全、通信安全、存证与日志管理等。安全要求用于保证数据的管理和授权,算法和模型的安全性, 以及保证计算结果的可追溯性。

(3)要求对安全融合技术提出了计算延迟、吞吐量 和计算精度等性能指标。性能要求用于确保多参与方在 进行数据安全融合的过程中,系统平台所能提供的性能 保障。

2 商业化应用

随着数据安全融合技术的不断发展和完善,目前工 业界已陆续发布了若干产品 [5.6]。本章节重点讨论数据 安全融合技术的三类商业化应用。

2.1 生物识别中的应用

生物识别的应用场景往往与金融机构结合较为紧 密。如图 4 所示,金融机构将注册的用户生物特征信息 (如, 人脸信息) 通过数据安全融合的输入处理技术形 成计算因子,并将计算因子提交至相关业务逻辑处理系 统,构建生物特征的底层数据库。

个人在终端设备进行消费支付等金融业务时,终端 设备将目标生物特征信息通过安全融合输入处理后形成 计算因子,并将计算因子上传至安全融合计算节点。各 计算节点基于计算因子进行目标匹配和识别,最后将生 物特征的识别结果返回并继续后续的金融业务处理环节。

在该应用中,安全融合调度方的功能嵌入到业务处理系统中,并最终获得安全融合计算节点的生物识别结 果。生物识别的算法逻辑可提前预设在计算节点内。

2.2 风控管理中的应用

基于数据安全融合的联合风控是多家机构之间通过 安全融合协议来交换风控数据,共同完成风控数据分 析、风控模型训练和风控决策的任务,实现风控模型的 精细化和个性化部署。保护风控数据的安全性,降低因 机构间安全信息不互通、风控能力参差不齐等造成的潜 在风险。

针对不同机构内外部的跨界大数据,为提升各机构 的风险管理能力,给出了安全融合技术在风控管理中的 应用图例。首先,各机构的数据涉及到跨知识库、跨语 音和跨模态的不同数据源,以及结构化、半结构和非结 构的不同数据格式。利用数据安全融合技术,可解决信 息孤岛问题。然后,需针对跨界数据进行知识融合和数 据关联,利用不同的场景化应用动态构建专家决策的推 理规则。最后,借助知识图谱、联邦学习和隐私安全等 关键技术,通过数据验证构建原型系统,提升对风险评 分、风险筛查和反欺诈检测的风险管理能力。

2.3 精准营销中的应用

针对特定客户群进行精准营销,可提升客户粘性, 实现拓展销售渠道和客户引流的目标。如图 5 所示,首 先,使用安全融合技术,对企业 X 和企业 Y 的用户标 签进行安全对齐,确定匹配数据的规模。然后,根据数 据标签进行样本筛选,提取出基于标签的特征工程,并 构建出用户画像的特征数据集。最后,针对多方用户特 征数据集,利用推荐策略库,实现目标产品的精准营销。

3 总结

数据孤岛分布以及对数据隐私监管力度的加强成为 人工智能面临的挑战。数据安全融合技术的产生为人工 智能打破数据屏障提供了新的思路。本文概述了数据安 全融合技术的相关方法和实施策略,并展望了可行的商业 化应用场景。各研究机构和企业需要战略卡位安全融合技 术的发展方向,积极构建基础设施平台,向各行业和政府 提供服务,加速构建数据安全融合技术的生态联盟。

参考文献

[1] ZHAO C,ZHAO S N,ZHAO M H,et al .Secure Multi- Party Computation:Theory,practice and applications[J]. Information Sciences,2019(476):357-372.

[2] XIONG J B,MA R,CHEN L,et al.A Personalized Privacy Protection Framework for Mobile Crowdsensing in IIoT[J].IEEE Transactions on Industrial Informatics, 2020.16(6):4231-4241.

[3] FEI S F,YAN Z,DING W X,et al.Security Vulnerabilities of SGX and Countermeasures:A Survey[J].ACM Computing Surveys,2022.54(126):1-36.

[4] Nikolaos Koutroumpouchos,Christoforos Ntantogian, Christos Xenakis.The Challenges and Pitfalls of TrustZone[J]. Sensors,2021.21(2):520.

[5] MOIN S,KARIM A,SAFDAR Z,et al .Imran .Securing Iots in Distributed Blockchain:Analysis,Requiremen ts and Open Issues[J].Future Generation Computer Systems, 2019.100(11):325-343.

[6] HU F J,WU G .Distributed Error Correction of EKF Algorithm in Multi-sensor Fusion Localization Model[J]. IEEE Access,2020.8(1):93211-93218.

关注SCI论文创作发表,寻求SCI论文修改润色、SCI论文代发表等服务支撑,请锁定SCI论文网!

文章出自SCI论文网转载请注明出处:https://www.lunwensci.com/jisuanjilunwen/65536.html