SCI论文(www.lunwensci.com)

摘 要 :随着移动互联网、云计算、5G 等新技术的不断发展,移动办公展现出越来越多的便利性和快捷性。移动办公场 景涉及到电子签批、文件流转、费用报销、流程管理、协助协作等环节。不仅对实时性、易用性要求比较高,同时对系统的信 息安全要求也高。从信息安全视角看,移动办公使得传统的安全边界由静态变为动态,对传统安全防护措施带来新的挑战,需 要提供全流程安全保护。本文分析了目前业界主流移动办公安全解决方案的技术路线,针对身份认证过程中存在的交互环节 多、部署安全设备繁杂等应用问题,提出了基于无证书的轻量级的公钥密码认证模型,选用改进的椭圆曲线算法(ECC),利 用时间戳和随机数等技术措施,实现移动终端用户与认证服务器之间双向认证,以及抗重放攻击、抗前向攻击和后向攻击,保 障移动办公场景中的泛在接入及安全认证。

关键词:移动互联网,椭圆曲线算法,轻量级模型,泛在接入,身份认证

Research of Model of Security of Mobile Office by the Way of Ubiquitous Access

PENG Hong1. CHEN Yi2

(1.CETC Network Security Technology Co., Ltd., Chengdu Sichuan 610041;2.Sichuan Computer Research Institute, Chengdu Sichuan 610041)

【Abstract】:With the development of mobile Internet, cloud computing, 5G and other new technologies, mobile office has shown more and more convenience. Mobile office scene involves electronic signature, document flow, expense reimbursement, process management, assistance and other links not only high real-time, but also information security of the system. From the perspective of information security, mobile office makes the traditional security boundary change from static to dynamic, which brings new challenges, and it needs to provide security protection throughout the whole process. The current mainstream mobile office security solution is presented in the paper. According to the process of identity authentication interaction, involving equipment complex application problems, a new security solution is proposed by putting forward efficient public key cryptography authentication model without certificates. An efficient elliptic curve algorithm (ECC) is selected by using timestamp and random number. The two-way authentication between mobile users and authentication server is proposed, in order to realize replay resistance, forward attack and backward attack, guarantee convenient ubiquitous access and security authentication in mobile office situation.

【Key words】: mobile Internet;elliptic curve algorithm;lightweight model;ubiquitous access;identity authentication

随着云计算、大数据和 5G 等新技术的不断推进, 微博微信等社交媒体的大规模应用,使得移动办公成为 主流方式 [1]。据权威机构统计数据,移动办公人数呈现 逐年增加的态势, 2022 年移动办公使用人数将超过 7 亿人。

移动办公所涉及的电子签批、通讯交流、通知告 示、目标管理、任务分派、落实执行、目标考核等信息 不仅对实时性、易用性要求比较高,移动办公处理的为 单位内部信息或业务敏感信息 [2] ;同时,由于数据的快 速产生和集中,办公数据特别是业务管理系统包含的数据资产价值越来越重要,移动办公的安全问题已成为制 约其广泛使用的主要问题 [3]。

本文首先分析了移动办公的安全需求,特别对身份 认证存在的安全隐患进行分析,然后分析了现有主流移 动办公安全解决方案中的身份认证技术路线存在的主要 问题,提出了基于公钥密码体制的无证书轻量级身份认 证模型,可有效适应移动办公环境中移动性和便捷性等 特点,支撑泛在接入应用场景的实现。

1 移动办公的安全需求

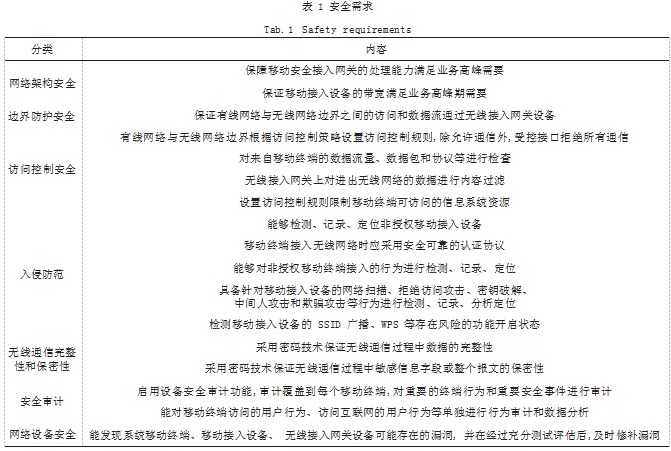

随着数字化转型推动 IT 技术环境的快速进化, IT系统呈现了用户多样化、设备多样化、业务多样化、移 动化和云化等诸多新特征 [3],数据在用户、设备、业 务、平台之间持续流动,传统遵循“认证及信任”的安 全模型存在诸多安全隐患,攻击者很容易利用管理上的 漏洞,绕过边界防护,窃取核心数据 [4]。企业组织的内 外部边界非常容易被突破,企业数据的分散化和数据访 问方式的多样化,尤其是基于云平台的办公与远程协 作,使得传统的基于边界防护手段完全失效 [5]。具体安 全需求如表 1 所示。

无线接入网指的是由移动设备和移动通信基站系统组成的无线通信网络 [6]。目前在移动办公系统中,无线 接入网络存在的主要安全威胁如表 2 所示。

综上可知,在移动办公场景中, 终端的安全接入认 证与通信加密是移动办公核心的安全隐患,需要提出较 为安全且高效的解决方案,适配移动终端泛在接入的应 用场景。

2 典型的移动办公安全解决方案

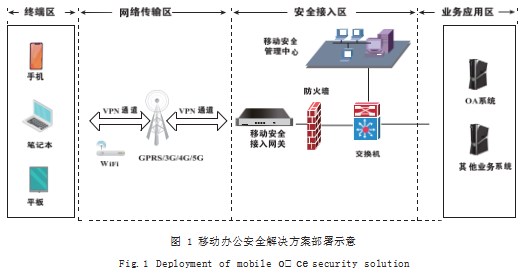

按照网络安全等级保护技术规范要求,移动办公安 全解决方案分为 4 个子系统,分别是移动终端子系统、 移动接入子系统、应用服务子系统和移动安全管理子系 统。4 个子系统分别实现等级保护安全架构下的安全计 算环境、安全通信网络、安全区域边界和安全管理。部 署示意如图 1 所示。

(1) 终端区。移动终端可配置安全通信模块, 安全 通信模块可采用外置和内置 2 种方式。

(2) 网络传输区。终端通过 WiFi 或无线网络建立VPN 通道后访问业务应用系统,对于需要更高安全性 的业务应用,可以通过移动伴侣,租用专线访问业务应 用系统。

(3)安全接入区。通过安全接入网关为移动终端提 供移动办公的接入服务和安全移动办公服务。 移动安 全接入网关与移动终端的安全通信模块之间建立 IPsec VPN 隧道,实现终端设备身份认证和接入控制。移动 安全管理中心则集成安全防护策略管理、设备证书管理 等综合管理功能。

(4) 业务应用区。部署业务管理系统、办公管理系 统和业务应用安全系统,其中业务应用安全系统对移动 办公应用服务器进行安全加固,实现登录控制、进程监 控、病毒 / 木马防护、身份认证、行为审计等功能。

3 移动身份安全认证模型

3.1 主流方案的技术特点

传统主流的移动办公身份认证方案需要在移动终端侧部署安全组件,在通道侧部署安全接入认证设备,在 后端管理侧部署移动终端管理、数字证书管理系统、统 一用户管理系统等管理设备。

典型的移动办公终端身份认证主要流程如图 2 所示。

步骤 1 :管理员将用户信息导入到移动安全管理服 务端,支持原有系统的通信录、LDAP、Excel 等多种 方式导入,完成用户信息的初始化。

步骤 2 :管理员通过后台配置移动安全服务器、前 置应用服务器的安全策略和设备管理策略。

步骤 3 :用户登录移动终端后,安全沙箱调用安全 SDK 的密码服务,驱动终端上部署的安全 TF 卡的密码 算法,实现不同用户的运行环境隔离 ;用户通过邮件或 者扫描二维码等方式,激活移动办公设备,访问移动安 全服务。

步骤 4 :移动安全服务授权用户终端访问前置应用 服务,为移动终端访问前置应用提供身份鉴别、数据加 密、安全风险实时监测等安全服务。

步骤 5 :移动终端安全在移动安全服务的保护下访 问前置应用服务,如邮件、即时通信、OA、企业通信 录等服务。

步骤 6 :前置应用通过私有安全协议与固网的应用 实现数据同步。

本方案的优势主要是实现了多层次的安全认证与访 问控制,确保接入认证安全和通信安全,安全强度较高。

然而,从便捷性和轻量级方面,存在着以下不足 :

(1)移动终端需要部署硬件 TF 卡,提供加解密服 务和数字证书存储功能,一般移动终端无法配置该 TF 卡。

(2)基于数字证书的认证方式需要完成证书注册、 配置及在线验证等技术环节,较为繁琐,不适合办公环 境中员工频繁接入场景。

(3)移动安全服务及管理端需要对移动设备、用户 进行统一注册及配置管理,不适合外部访客较多的办公 场景,无法满足泛在接入的需求。

3.2 轻量级的身份认证模型

本模型的思路是借助公钥密码体制实现移动终端用 户和后台服务器之间的身份认证。利用时间戳和随机数 来更新认证的信息,防止前向攻击和重放攻击。公钥密 码算法选用轻量化的椭圆曲线算法(ECC)。

基于 ECC 的 CPK 体制的安全性是基于椭圆曲线离 散对数问题,其计算困难性在计算复杂度上是指数级, 攻击者无法破解 [7]。

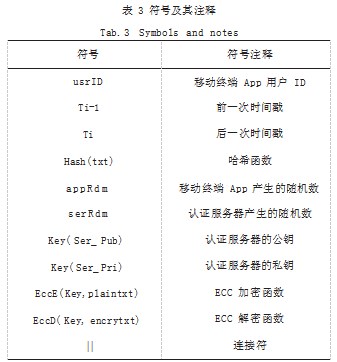

在 ECC 算法加解密过程中,椭圆曲线上的点群中的 标量乘运算所消耗的时间极大影响了整体 ECC 的效率。本方案选用文献 [8] 提出的采用了基于 Montgomery 型 轻量级的快速点乘运算,在射影坐标下避免大部分模逆 算法,简化了标量乘运算的计算复杂度如表 3 所示。

(1)初始化阶段

认证服务器利用 ECC 算法产生公钥 Key(Ser_Pub) 和私钥 Key(Ser_Pri),并将公钥分发至移动终端 App 中进行存储。

(2)注册阶段

步骤 1 :移动终端 App 获取当前系统时间作为时间 戳 Ti-1.将自己的 usrID 作为注册信息,将该信息用公 钥加密发给服务器,即

txtEncry=EccE(Key(Ser_Pub), usrID) 。

步骤 2 :服务器接受到密文后,用私钥进行解密操 作,即

txtDcy=EccD(Key(Ser_Pri),txtEncry)。

步骤 3 :服务器程序对解密后的 usrID 进行查询和 格式检查。若已注册,则返回已注册信息 ;若 usrID 格 式错误,则返回注册失败 ;若 usrID 格式正确,且未注 册,则存储 usrID,返回注册成功信息。

(3)认证阶段

步骤 1 :移动终端 App 产生随机数 AppRdm,记录 当前的时间戳 Ti-1.并执行字符串连接操作,即 usrID || AppRdm||Hash(Ti-1),使用公钥将该信息进行加密,即

txtEncry=EccE(Key(Ser_Pub),usrID || appRdm|| Hash(Ti-1))。

将该密文 txtEncry 发送给认证服务器,并分别存储 Hash(appRdm)和 Hash(Ti-1)。

步骤 2 :认证服务器利用私钥解密,即

txtDcy=EccD(Key(Ser_Pri),txtEncry), 认证 服务器对解密后的信息 txtDcy 执行字符串操作,分别 获取 usrID,AppRdm 和 Hash(Ti-1),服务器获取当 前时间戳 Ti, 并比较 Hash(Ti-1) 与 Hash(Ti)是否 一致,若一致,则认定为重放攻击,中止认证过程 ;若 不一致,则验证 usrID 是否为已注册的合法用户,若 usrID 身份非法,则中止认证过程 ;若 usrID 身份合法, 认证服务器产生随机数 serRdm,并用私钥加密字符串 serRdm||appRdm,即

txtEncry=EccE(Key(Ser_Pri), serRdm||appRdm)。

发送密文 txtEncry 到移动终端 App。

步骤 3 :移动终端 App 用公钥解密,获取 serRdm|| AppRdm,执行字符串操作,获取 AppRdm,执行 Hash(AppRdm),并与步骤 1 中存储的随机数的哈希 值进行比较,若一致,则实现对服务器的身份认证 ;若 不一致,则中止认证过程。

若服务器的身份认证通过,则以 serRdm||AppRdm 为协商后的会话密钥,提供给加密算法使用,实现数据 加密传输。

4 模型的安全性分析

(1)前向攻击。模型中引入了 Hash 函数,作为认 证因子的时间戳是经过 Hash 计算后存储的,移动终端 App 中不持有之前的认证信息和已过期的时间戳,因 此,本方案具有前向攻击安全性。

(2)防重放攻击。由于移动终端 App 中产生随机 数均不一致,同时认证信息中引入了时间戳,因此可以 抵御重放攻击。

(3)防中间人攻击。服务器会对用户 ID 进行格式 检查,符合要求的 ID 才能注册成功,可以有效防止中 间人攻击威胁。

(4)数据交互的安全性高。在移动终端与认证服务 器之间交互时,传递的信息均是加密后的密文,且使用 ECC 算法,加密强度高。移动终端侧存储的是公钥和 哈希值,即使遭受攻击也无数据泄露的风险。

(5) 后向攻击。由于认证过程中引入随机数, 攻击 者无法通过计算获取认证口令,因此,本方案具有后向 攻击安全性。

(6)双向认证。利用产生的随机数实现移动终端和 认证服务器之间的双向认证。

此外,模型中大量计算和检索工作均在认证服务器 侧完成,极大地减轻移动终端侧的计算压力,适合“瘦 终端”的移动办公环境,支持泛在接入的应用场景。

5 结语

现阶段, 5G、云计算、移动互联网已成为推进企事 业单位信息化建设的主要实践方式。移动办公带来便利 的同时,也带来诸多安全隐患。移动办公使得传统的静 态网络边界不复存在,网络边界的动态性给传统的基于 边界防护的安全解决方案带来新的挑战。业界主流移动安 全办公解决方案多数是基于“前端移动终端密码卡 + 后端 移动安全管理服务设备 + 数字证书”的模式,安全强度 较高,但部署成本也高,对用户使用造成诸多不便。

本文给出了一种基于公钥密码体制的移动办公安全 认证模型,能够实现无证书的身份认证和密钥协商,适 用于泛在接入的移动办公应用场景,为移动办公大范围 推广提供安全保障。后续研究工作可以在 ECC 的轻量 级工程实现展开,确保在互联网环境下更高效地提供加 解密服务。

参考文献

[1] 施巍松,孙辉,曹杰.边缘计算:万物互联时代新型计算模型 [J].计算机研究与发展,2017.54(05):907-924.

[2] 田辉,范绍帅,吕昕晨,等.面向5G需求的移动边缘计算[J].北 京邮电大学学报,2017.40(2):1-10.

[3] 冯登国,徐静,兰晓.5G移动通信网络安全研究[J].软件学 报,2018.29(6):1813-1825.

[4] 王学军.移动互联网应用程序安全检测技术分析[J].通讯世 界,2017(23):42-43.

[5] 徐洁君.浅谈当下移动互联网技术的安全与应用[J].科技资 讯,2019.17(16):15+17.

[6] 徐秋亮,李大兴.椭圆曲线密码体制[J].计算机研究与发展, 1999.36(11):2-9.

[7] 曹阳.基于无线局域网认证中ECC密码体制的应用研究[D]. 成都:电子科技大学,2008.

[8] 曾萍,张历,胡荣磊,等.WSN中基于ECC的轻量级认证密钥 协商协议[J].计算机工程与应用,2014.2(11):36-42.

关注SCI论文创作发表,寻求SCI论文修改润色、SCI论文代发表等服务支撑,请锁定SCI论文网!

文章出自SCI论文网转载请注明出处:https://www.lunwensci.com/jisuanjilunwen/55606.html