SCI论文(www.lunwensci.com):

摘要:本论文研究的目的是将社交网络安全作为主要研究内容,构建起基于云计算的社交网络安全隐私数据融合方法,旨在提高公民社交网络中的个人隐私保护意识和安全技能、建立健全相关法律法规、加强行业自律、加强社会信用体系与信息伦理道德建设、防范非法恶意攻击。

关键词:云计算;社交网络;隐私数据;网络安全

Research on Social Network Security Based on Cloud Computing

QIAO Yihong

(Shanghai Ditan Information Technology Co.,Ltd.,Shanghai 200333)

【Abstract】:The purpose of this paper is to take social network security as the main research content,build a cloud computing based social network security privacy data fusion method,aims to improve personal privacy awareness and security skills in citizen social network,establish and improve relevant laws and regulations,strengthen industry self-discipline,strengthen the construction of social credit system and information ethics,prevent illegal malicious attacks.

【Key words】:cloud computing;social network;privacy data;network security

近年来,大量社交网络兴起,如国内的微博、微信、QQ及抖音等,这些社交网络都给人们带来了丰富的服务模式,与人们的生活紧密融合,颠覆了过去人们传统的沟通方式。但随之而来的则是社交网络的安全问题,如个人隐私泄露、个人信息被非法收集和利用等。现在在社交平台分享自己的日常已经成为了人们的习惯。每个人在分享中贡献信息,推动了整个互联网信息的急速流动,大家可以随时随地即时分享自己的所见所闻,一张照片能在几秒内传播到任何地方任何人手上,但这些照片被分享出去后发生了什么事情,你却一无所知。只是对外分享了一张照片,随即就有人能准确说出拍照的时间地点;不法分子在妈妈晒娃的照片中捕捉到信息而实施绑架勒索;讨人嫌的私生饭通过明星艺人在平台发布的照片,找到他们的住址,对艺人进行无休止的骚扰……这种情况的存在并不只是新闻,而是在我们身边随时有可能发生的事情。

1社交网络安全需求

人们使用社交网络的主要目的是为了能够将自己的观点或者生活中的一些人和事进行分享。因此,人们习惯于在社交网络上不断进行更新,同时用户主页的浏览量也会增加,在用户频繁分享信息的情况下,个人数据的安全就会受到威胁[1]。

1.1完整性

通常社交网络中的人际关系都是现实中已经承认的,社交网络可以成为人们的关系网络,当然用网络用语来说,这种状态是离线的[2]。社交网络为了保证数据的完整度,就需要将现实与虚拟的关系有效维持下去,而一切与这种关系违背的则认为是攻击,可以通过一定的技术手段进行检测,并进行补救。当数据的完整性遇到攻击,则是会体现在节点丢失或者失去联络。节点丢失是当前社交网络常见的问题,这个问题的出现会引发很多其他问题。比如一些攻击者会冒用身份发布一些不实的信息,并获取不当的利益。所以,社交网络用户应该保证与自己在网络交往的对象是现实中可信任的。

1.2保密性

用户的隐私信息一旦被盗用,则会给自己的生活带来严重的影响。因此,对于社交网络的用户来说,数据的保

密性保护是十分必要的。通常,用户的个人隐私包括身份隐私、通信隐私及个人空间隐私等几种[3]。所谓身份隐私指的是用户身份有关的一些信息安全;通信隐私则是在网络中和一些联系人的交流信息,除了本人和联系人,没有其他人知道交流的信息,这些信息是要受到保护的;个人空间隐私则是和使用社交网络有关的各项功能。

1.3可用性

社交网络在现代社会中发挥了巨大的作用,尤其是在人与人之间的交流、个人信息发布等方面,这些都需要将社交网络的主页设置为公开的状态,其他用户可以随时随地地浏览。因此,社交网络应该保障用户在任何时候都可以利用信息。

2社交网络常见安全问题分析

互联网已经渗透到了人们生活的方方面面,社交媒体的兴起,更是让大数据的应用蓬勃发展,为我们带来极大便捷的情况下,带来的安全隐患也是越来越严重,可以说在大数据面前,我们每一个人都是透明的,也许这些数据综合起来,比我们更了解我们自身。在多样化的影响因素下,社交网络都有着不安全因素,这些就促使网络安全问题日益明显,因此,为了有效强化社交网络管理,就需要针对一些问题进行分析和探究。

2.1挖掘社交网络的数据

社交网络中,除了用户之外,一些第三方也可以进行用户信息的收集或者下载。用户的信息一旦被长久利用,就可以整合出完整的个人档案,被一些不法之徒进行非法使用。同时,除了用户公开的基本信息之外,社交网络运营的一些数据也会被他人获取或者识别[4],比如登录的地址、浏览记录等,对于用户来说,这些信息都隐藏着安全危险。有的社交网络需要上传用户本人的照片或者身份证完善资料,这些信息被他人进行人脸识别后会造成不同程度的信息泄露。

2.2传统形式的安全威胁

过去的垃圾信息都是以电子邮件的形式出现,通过垃圾邮件恶意上传到用户的邮箱。通过信息攻击,在用户的好友列表中快速地传播垃圾信息,这就给网络带来了一定的信任缺失,有的会以添加好友为理由,来实现钓鱼的不法目的。此外,通过系统的破坏是过去常见的安全威胁,如今攻击者为了增加网络负载,则会使用多样化的破坏手段,来降低网络的安全性能,如黑洞、拒绝服务攻击等[5]。

2.3与身份相关的威胁

一般情况下,一些网络攻击者都会假冒用户好友的身份,用多样化的手段对用户进行欺骗,同时在用户访问过程中,恶意插入一些资源。从本质来说,社交网络是为了方便人们交际而出现,所以不会对陌生人的好友添加申请有限制。这样一来,很容易让用户受到网络威胁,一些攻击者则利用假的身份对用户信息进行盗窃,同时使用其他的方法破坏一些转发信息的路径。攻击者不仅可以自由对用户的信息进行篡改,还假冒借用用户身份,破坏网络秩序[6-8]。

此外,社交网络的商业价值不断刺激相关企业对用户数据信息的挖掘与利用,并导致用户隐私泄露。随着用户隐私保护意识的加强,用户隐私安全问题将成为影响移动社交行业和谐发展的重要因素之一。

3基于云计算的社交网络安全隐私数据融合方法研究

中国某互联网龙头企业CEO曾在公开场合表示中国人愿意牺牲一些隐私以换取服务上的便利,然而,这只是对中国互联网用户隐私态度的误解,反映出中国互联网企业对用户隐私的侵犯已经十分严重;而用户在与企业的隐私博弈中处于十分弱势的地位。许多研究学者针对用户对隐私的重视程度的调查显示,大多数用户对个人隐私重视度很高,但是国内很多App的霸王服务条款使得用户不得不放弃一部分个人隐私来使用App的基本功能。

App搜集用户隐私后,可能会由于种种原因导致隐私泄露,而隐私泄露会导致很多严重后果,因此,隐私泄露问题在现阶段受到了越来越多的关注。

基于此,我们立足于云计算的社交网络安全隐私数据融合方法进行了以下的探索:

3.1过滤社交网络用户的隐私数据

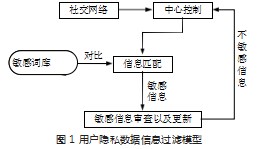

据中消协开展的App信息收集情况显示,59%的App会收集用户的位置信息,位置信息成为各类App违规收集的重灾区。从一个人的位置信息可以轻松解析出个人习惯、工作生活地点、社交关系等敏感信息。尽管很多App声称可以保护用户的位置隐私,但实际上,通过一些算法,只要知道某个用户若干个位置信息,就可推断出该用户的住处及去向。一般情况下,人们在社交的过程中,无意中都会将个人的信息泄露。为了防止用户个人因素数据被不法分子利用,就需要对个人隐私数据实现有效的保护[9]。因此,在对用户隐私数据保护之前,对个人隐私数据进行过滤是十分重要的环节。过滤这些信息针对的是在社交网络使用过程中,用户的个人身份信息、电话、工作单位、家庭住址等,通过对一些敏感信息的构建过滤模型来进行。如图1所示。

在构建用户这些隐私数据过敏信息过滤模型中,需要重点关注两个部分:敏感词库的建立、敏感信息的匹配。敏感词库利用的是二叉查找树建立的,二叉查找树是字典树(Trie)结构的特殊形式,是一种有序树状的数据结构,用于保存关联数组,是目前信息检索领域应用十分成功的索引方法。Trie的原理如下:设x为二叉查找树中的一个节点,包含关键字key,节点x的key值记为key[x]。如果y是x的左子树中的一个节点,则key[y]≤key[x];如果y是x的右子树的一个节点,则key[y]≥key[x]。敏感信息的匹配是指对用户社交过程中所有信息与敏感词库展开比较和分析,这也是挖掘用户隐私信息的有效方式。

3.2个人隐私数据保护处理

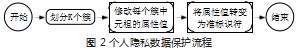

用户隐私数据信息进行过滤后,需要对后期数据融合的隐私数据安全做好处理,所以如何处理隐私数据显得至关重要[9-11]。通常匿名方法、随机化扰动法是处理个人因素数据的主要措施[8]。此次研究中选用属性匿名方法中的k匿名技术进行隐私保护处理,研究的原理是保证同一个准标识符至少有k条记录,导致攻击者无法通过准标识符连接记录。k匿名技术的个人隐私数据保护处理流程如图2所示。

3.3健全网站的安全建设

社交网络要将用户的个人需求作为核心任务,为用户提供优良的服务,切实保障用户的个人隐私数据,加强网站的安全建设力度。一些攻击者经常是冒充好友的方式,来对用户实施账号盗窃或者诈骗等。一部分攻击者利用用户好友的假冒身份,或者盗取用户的好友信息后,进行信息窃取。所以,在网站成立的初期,都是对用户的内容输入做了严格的管理和细化,尤其是在好友输入界面都是使用代码检测,一旦进行输入内容安全测查,发现脚本错误或者出现框架变形等问题,都有可能代表网站存在一些漏洞[11-13]。同时,技术人员还要加强对相应网站的安全管理,除了要对一些输入框进行排查之外,还要熟练应用漏洞检测的技术,定期用漏洞检测软件。

此外,对于社交平台,应该严格把控架上App隐私风险,剔除隐私风险过高的应用。同时,在App下载界面中对当前App收集用户信息的类型进行标注,以提示相关隐私偏好用户,还应严格规范架上App必须明确真实地标注其直接开发商信息。对于社交网络用户来说,在日后的生活中,用户应更加注重个人隐私的保护。总而言之,社交网络平台能够在国家网络安全法律法规的规范下合理获取用户个人信息,加强用户隐私保护力度,切实保障用户隐私安全,从而提升自身口碑,吸引更多用户,实现用户和平台方的双赢。

4结语

总而言之,社交网络面临的安全问题日益严峻,社交网络企业和用户也都要积极树立安全网络意识,提高社交网络安全建设。此外,国家也应完善相应的制度与体系,与企业、用户携手筑牢社交网络的安全屏障。

参考文献

[1]傅江辉.基于云计算的社交网络安全隐私数据融合方法[J].济南大学学报(自然科学版),2021,35(1):29-33.

[2]贾盼斗,尹春华.区块链社交网络信息传播特征及规律研究[J].情报科学,2021,39(1):35-40+47.

[3]韩永涛,王熠博,王斌,等.基于社交网络的科技社团内部建设工作设想[J].学会,2021(1):27-31.

[4]李磊.社交网络安全对策研究[J].电脑知识与技术,2021,17(6):49-51+53.

[5]朱鹏,胡剑,吕宋皓,等.基于区块链的社交网络隐私数据保护方法研究[J].情报科学,2021,39(03):94-100.

[6]杨艳丽,宋礼鹏.融合社交网络威胁的攻击图生成方法[J].计算机工程,2021,47(5):104-116.

[7]谭笑间.治理社交网络乱象,应寻求全球共识[J].世界知识,2021(4):64-65.

[8]严罡星.基于区块链技术的网络信息安全分析[J].电脑编程技巧与维护,2021(5):163-164.

[9]李研策.社交网络安全问题初探[J].网络安全和信息化,2021(6):135-137.

[10]刘晓华.面向网络空间治理的社交网络信息交流协同创新机制分析[J].现代情报,2021,41(9):135-143.

[11]杨艳丽.融合社交网络威胁的攻击图生成方法研究[D].太原:中北大学,2021.

[12]于海.基于社交网络热点事件库的流行度预测研究[D].北京:北京科技大学,2021.

[13]卜旭,贾潇宇.区块链在网络安全中的应用研究[J].中国新通信,2021,23(18):103-104.

关注SCI论文创作发表,寻求SCI论文修改润色、SCI论文代发表等服务支撑,请锁定SCI论文网!

文章出自SCI论文网转载请注明出处:https://www.lunwensci.com/jisuanjilunwen/41965.html