SCI论文(www.lunwensci.com):

摘要:信息化时代的到来使得互联网技术在社会的普及速度进一步加快。在这一背景下,由于行业规模的壮大和人类使用互联网需求的提升,网络安全就成为了必须要注重的问题。当前计算机的信息处理技术还不能确保信息技术处理的全面性和精准性,这要求我们要加快技术开发工作,不断加强科技创新,从而提高计算机数据处理水平。现在,大数据技术的产生能够实现对既有信息安全处理技术的整合,组成一个以计算机大数据为基础的信息安全体系。

关键词:计算机信息安全;处理技术;大数据

Research on Computer-based Information Security Processing Technology

GUAN Jiefu

(Chongqing College of Mobile Communication,Chongqing 400000)

【Abstract】:The advent of the information age has further accelerated the popularization of Internet technology in society.In this context,due to the expansion of industry scale and the improvement of human demand for using the Internet,network security has become a problem that must be paid attention to.At present,computer information processing technology can not ensure the comprehensiveness and accuracy of information technology processing,which requires us to speed up technology development and constantly strengthen scientific and technological innovation,so as to improve the level of computer data processing.Now,the emergence of big data technology can integrate the existing information security processing technology and form an information security system based on computer big data.

【Key words】:computer information security;treatment technology;big data

0引言

随着信息化时代来临,大大提高了人们对于网络的依赖程度。造成计算机使用规模的扩大也催生了诸如信息安全等一系列问题。随着数据信息规模持续提升,计算机数据处理的速度和质量逐渐脱节,导致计算机信息处理系统持续处于高负荷的工作状态。因此,我们必须要着力于采用新的技术妥善解决信息安全处理方面存在的漏洞和不足。实践证明,大数据拥有更强的运算和处理能力,特别是对于信息安全保护等方面能够起到更好的作用,值得研究和应用。

1大数据时代计算机网络信息系统安全隐患的特征

1.1受到网络攻击的频率增加

在2021年初,深信服千里目安全实验室从多方面情况进行分析所发布的《2020年网络安全态势洞察报告》清楚表示,2020年实验室监测到的漏洞被攻次数高达117.46亿次,收录到的漏洞信息达到19964条,同比增长24%,这意味着网络受到攻击的可能性也在不断提升。互联网信息传播的第一特点便是信息传播的时效性和范围不确定性,在大数据分析时代背景下,互联网信息传播在形式与速度上都日益获得了蓬勃发展,政府部门对公共信息基础设施建立与支持的力量也日益增强,为提高公共信息传播效果提供了良好的物质基础,但是在实际运作过程中却为不法分子们带来了更多的操作余地。这将导致网络在信息传递过程中,遇到网络破坏的几率在增加,同时遭遇网络破坏的频率也在提高,为安全维护工作发展留下了更大的隐患。

1.2网络攻击形式更加多样化

在大数据处理信息化时代背景下,由于计算机网络的运行软件和工具形式越来越多样化,攻击方可以使用的入侵形式和途径也越来越多样,这就将导致整个计算机网络信息系统在实际工作的物流管理系统中也有机会遭受不同形式的侵袭,但同时因为这些侵袭形式往往相对隐蔽,对信息方所产生的损害也可能不是很直接性的,但也会在其不同物流管理系统中形成一定损害[1]。

2当前的信息安全处理技术

2.1传统处理技术

2.1.1防火墙技术

在传统的信息安全处理技术中,防火墙技术在其中占据着重要地位,一般来说,防火墙的设置都会是在网络的内部,多数用于处理用户没有访问权限的数据,而这一动作也是为了防止病毒的干扰,在一定程度上也能够防止黑客窃取信息的操作,保障技术的安全。但是这一项技术依然存在缺陷,诸如技术认证加密、破解网络IP等功能并不完善,因此相关技术研究人员应当对防火墙技术进行研究,及时更新,以适应时代的创新与改变,为信息技术安全提供更好的保护。

2.1.2入侵检测技术

入侵检测技术的主要功能是拦截网络病毒,而且还能对用户的信息进行监控并且对数据的安全进行处理。而入侵检测技术会对外部的数据内容进行监测,最终的监测结果会进行比较复杂的系列处理以及分析,最后用比较的方式,对病毒进行判断以及处理,其主要结构如图1所示。如果系统在监测到病毒入侵用户计算机,就会进行数据的拦截。但是常规的入侵检测技术需要大量的数据进行支撑,效率过低,因此为了能够更好地解决效率的问题,还需要不断升级技术,使其能够更加准确且快速的进行文件的分析。

2.2计算机大数据技术

2.2.1分布式数据存储

分布式数据储存技术在目前应用范围非常广泛,这其中IBM以及日度公司采用的都是折翼技术,而分布式数据储存中,列储存是关键,对比起行存技术,列储存有绝对的优势。例如在循环与数据压缩速率上,列储存就比行存要更快,但当下,最普遍的应用技术却不是这两者,反而是线性混合结构技术。这项技术的应用,能够缩短查询时限,而且在信息量爆炸的年代内,增加内存应用率,提高加载速率,能够有效提升工作效率。同时利用现代计算机信息安全技术建设与优化,也可以提升对更大数据信息系统的运用效果。

2.2.2数据高效索引

数据高效索引指的是应用于信息检索的一种手段以及技术,而这一技术中,集群指数以及互补聚类指数是最主要的研究内容。群集索引的使用,可以在搜索序列的过程中,保存各种数据结构不被破坏,而互补区群检索则使用由几个副本创建搜索序列的互补检索表,它是目前信息检索的最主要方法,而互补区群检索则使用由多个副本创建检索序列的互补搜索表,它是目前信息检索的最主要方法,其排名学习算法也显示出了对社会化媒体上的巨大信息量。而短文本指的则是社交媒体上关注的众多数据中的重点内容,索引系统会根据点、对、列等多个方向进行基础运行,这也是这一技术的比较关键的部分。

2.2.3计算机大数据收集

大数据采集也是现代安全信息管理技术的基本内容。为了确保所收集的大数据没有损坏,丢失或被盗,在大数据收集处理过程中普遍使用了计算机大数据加密,这样就可以提高大数据完整性。计算机的大数据采集系统,一般在数据通信道的传输层中设置,以确保在信息传输过程中所收集的大信息的稳定性有所提高。进行信息收集之后,就必须保存个人信息。互联网环境是不稳定的,也是不安全的,所以在个人信息的保存上,要确保隐私的机密性以及可用性,减少信息被窃取以及信息泄露的可能,就需要应用大数据密钥保存相关技术,以此确保隐私信息的安全。

2.2.4数据加密技术

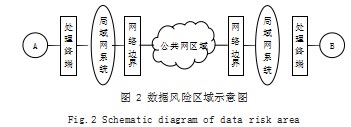

常规的数据风险区域如图2所示,在此情况下,为保证数据的安全,就必须进行保密保护措施。对某些比较重要的数据进行密码的设置,使这些内容转换成难以辨认的数据模式。在打开秘密文件的过程中,需要通过一定的加密方式和口令将其还原,秘密文件将会呈现最原始的数据形态。在这个过程中,解密也是加密技术的主要内容,可以使用同样的密码计算方法,把明文转换成不同的密文类型,从而达到了对数据信息的安全保护效果。在信息安全加密中,密钥加密技术分为对称密钥加密与非对称密钥加密。所谓对称密钥加密技术,就是在加密和解密的过程中都采用了相同的加密。在具体使用流程中,DES、3DES都是最常见的分组密钥算法。由于公开的加密秘钥和密文对照解密密钥之间并不具有推算关联,所以具备了更多的安全保护功能。在非对称加密技术的应用过程当中,每位使用者都会享有一份公共秘钥或者私密秘钥。与不对称密钥技术和对称加密技术比较,不对称密钥技术应用起来较为简洁方便,管理过程也更加简单,并且能够实现数字签名与身份验证。但是将两种技术进行比较,可以发现非对称密钥技术处理速度比对称密钥技术缓慢。因此,计算机用户需要根据自身的需求以及网络数据安全特点来合理选择加密技术,使信息数据能够得到可靠的安全保障。

2.2.5数据敏感模型的建立

由于不同的数据必然会存在差别,而敏感数据的泄密会给社会带来影响,这些差别则会使得影响的程度出现区别。因此,在对敏感数据进行保护时,重点放在针对性之上,通过模型的简历,对不同的数据信号分等级进行密码设置,根据敏感度采用不同的加密方法。从而设计出具备可行性的密码方法,以提高密码有效性。其次,由于加密方法的等级越高,保密流程和时限也就会越长,因此建立数据敏感模式也可相应减少保密时限。在选用保密方法的时候,要判断破解所需要付出的代价,以此确保密码信息的价值远高于破解所付出的代价。因此,用户在利用保密方法来提高数据安全性的前提下,还需要学会利用计算机的审计防护功能,以此提升数据的安全性。

3数据加密类型

3.1链路加密技术

链路加密技术是当下应用比较广泛的技术,这一技术的应用,可以让数据类型更加清晰,也可以有更明确的划分,以此保证数据信息传输路径的畅通无阻。路径与传输趋于有一定的差异,因此要灵活应用加密方式,才能够实现数据传输过程中的安全,最大限度的维护数据信息安全。值得关注的是,此技术在传输数据期间,要适当填充数据,满足加密的需求。

3.2对称与密钥技术

对称与密钥技术操作简单,而且在数据的传输过程中,双方密码保持一致的情况下,可以保证密码的隐秘,实现网络安全的全方位保障。而且在非对称加密技术的数据传输过程中,选择公钥加密的方式,无论是接收方还是发送方,他们所选择的密钥都是不一样的,这对于保障通信安全,提升数据安全性有重要意义。

3.3节点加密技术

对于数据的传输加密处理而言,节点加密技术是比较好的选择。节点加密数据在进行数据加密时,通常会选择用密文的形式呈现数据,但是在以这一方式处理后的数据,要进行识别就会相对困难。从某些方面看,节点加密技术的安全性更高,因此应用也相对广泛,而这其中信息的接收方以及发送方在获取数据时都是选择明文方式,因此数据的安全性必然也会受到影响[2]。

4结语

随着大数据时代的到来,我们使用计算机产生的数据量级也在不断扩大,这就对计算机数据处理能力和安全保障提出了更高的要求。大数据技术在这方面具有更强的优势,通过对用户使用的动态监测提前预报并分析原因,实现问题的精准解决,对保护信息安全起到了关键作用。

参考文献

[1]郭伟琦,孙健国.虚拟专用网络技术与应用研究[J].计算机光盘软件与应用,2015,18(3):300-302.

[2]林宁,张亮.大数据时代用户信息安全与隐私保护[J].信息技术,2016,40(3):183-185+190.

关注SCI论文创作发表,寻求SCI论文修改润色、SCI论文代发表等服务支撑,请锁定SCI论文网!

文章出自SCI论文网转载请注明出处:https://www.lunwensci.com/jisuanjilunwen/41788.html