SCI论文(www.lunwensci.com):

摘要:随着互联网的迅猛发展,大数据已成为当今时代的一大热门话题,但随之而来的数据安全问题也是层出不穷。尤其是近年来,各种企业泄露隐私数据新闻的爆出更是给人们敲响了警钟。企业所存储的数据是否安全安全关乎到国家和人民的利益,这也正是一个企业发展的根基与命脉。只有保护好自己企业背后数额庞大的用户信息安全以及其他隐私数据的安全,才会获得用户的信任与支持,该企业才能够得以发展。同时,也保障了用户的安全。由上述可见,一个好的网络拓扑结构设计是尤为重要的。

关键词:网络;拓扑;企业;安全;数据;eNSP

Design and Implementation of Network Topology Structure for Small and Medium-sized Enterprises

LIU Zejun,LIU Ying,LI Zhuohang,GAMA Tashi

(Tibet University,Lhasa Tibet 850000)

【Abstract】:With the rapid development of the Internet,big data has become a hot topic in today's era,but the subsequent data security issues are also endless.Especially in recent years,the news of various companies leaking private data has sounded a wake-up call to the country and the people.Therefore,whether the data stored by an enterprise is safe and secure is related to the interests of the country and the people,which is also the foundation and lifeblood of an enterprise's development.Only by protecting the security of the huge amount of user information and other private data behind the company can it gain the trust and support of the country and its users,and the company can develop.At the same time,it also guarantees the safety of the country and users.It can be seen from the above that a good network topology design is particularly important.

【Key words】:network;topology;enterprise;security;data;eNSP

0引言

网络拓扑结构设计[1]的优良大到关乎一个国家的安全,小至关乎一个企业、学校、机构的发展甚至一个用户的体验感以及用户个人隐私数据安全[2-4]等方面,具有十分重要的意义。因此,设计一个好的网络拓扑具有十分重要的作用[5-9]。本文以构建一家较大规模公司的网络拓扑为例来详细介绍搭建一个网络拓扑[10-13]的步骤与流程。

1需求分析

某公司所提出的要求如下:在保护本公司财务部安全的基础上,其他部门都可以相互交流合作,也可以与外网通信,并且本公司的销售部要给外部客户或者公司内员工的电脑提供远程的上传或下载服务(FTP),运营商服务器要提供给销售部客户端HTTP服务。同时,我们也可以实现远程办公。将此需求分析、简化可知,我们需要完成以下四个步骤:

公司中其他部门不可以访问本公司的财务部,以免其他部门盗取财务部的数据信息,其他部门要全网互通;

公司内网的客户端Client2可以访问外网(ISP运营商)服务器Server1的HTTP;

外网的Client1可以访问公司内网服务器Server2的FTP;

模拟计算机可以远程内网的防火墙。

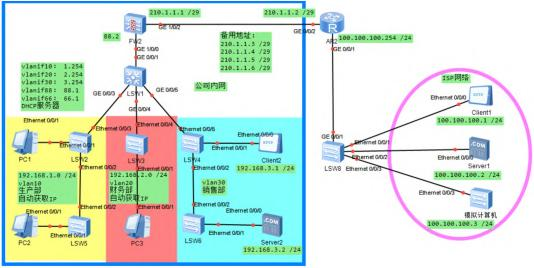

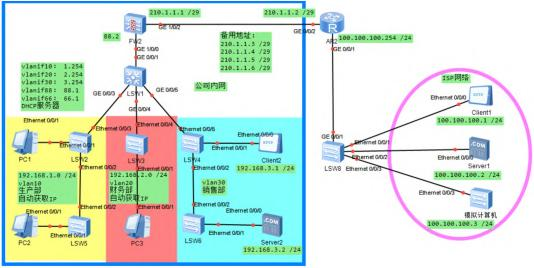

所需要的设备以及分布如图1所示。

图 1 公司需求图

其中左边的方框代表公司内网,右边的圆圈中代表ISP互联网提供商(外网)。

PC1、二层交换机LSW2、PC2、二层交换机LSW5为此公司的生产部,要求其为vlan10,网段为192.168.1.0,子网掩码为255.255.255.0,自动获取IP地址。

PC3、二层交换机LSW3为此公司的财务部,要求其为vlan20,网段为192.168.2.0,子网掩码为255.255.255.0,自动获取IP地址。

二层交换机LSW4、二层交换机LSW5、Server2、Client2为此公司的销售部,要求其为vlan30,Client2的IP地址为192.168.3.1,子网掩码为255.255.255.0,Server2的IP地址为192.168.3.1,子网掩码为255.255.255.0。

LSW1为三层交换机,划分为vlan10、vlan20、vlan30、vlan88、vlan66,并为DHCP服务器。

防火墙FW2的G0/0/0接口的IP地址为192.168.88.2,G1/0/2接口的IP地址为210.1.1.1,子网掩码为255.255.255.248。备用IP地址为210.1.1.3、210.1.1.4、210.1.1.5、210.1.1.6,子网掩码全为255.255.255.248。

路由器AR2的G0/0/1接口的IP地址为100.100.100.254,子网掩码为255.255.255.0,接口G0/0/2接口的IP地址为210.1.1.2,子网掩码为255.255.255.248。

二层交换机LSW8与路由器AR2相连接,客户端Client1的IP地址为100.100.100.1,子网掩码为255.255.255.0,服务器Server1的IP地址为100.100.100.2,子网掩码为255.255.255.0,模拟计算机的P地址为100.100.100.3,子网掩码为255.255.255.0。

此网络的重点在于内网与外网通信的安全性以及财务部的特殊性。在本实验中,我们使用eNSP进行配置。解决的思路如下:先进行基础配置(包括先手动给每一台PC机都配置IP地址),达到内网互通的效果;再设置DHCP,测试每台PC机是否自动配置了正确的IP地址、子网掩码等;继而为财务部设置ACL;最后进行防火墙、内外网通信等的设置。

2拓扑中各设备的配置

2.1生产部

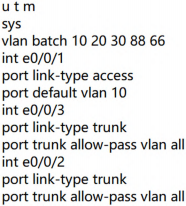

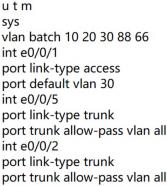

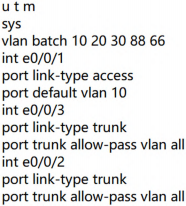

LSW2的命令如图2所示。

图 2 LSW2 的配置命令

其中,“u t m”命令是取消干扰项,“sys”(全称为system-view)命令是进入系统视图,“vlan batch10 20 30 88 66”命令是创建vlan10、vlan20、vlan30、vlan88、vlan66(为了实现全网互通,每个vlan都要创建)。接下来是接口类型的选择,access接口只允许一个vlan通过,trunk接口允许所有vlan通过。从图1中我们可以看到E0/0/1接口只连接了PC1,PC1是属于vlan10的,因此,它只需要让vlan10通过即可进行通信,所以我们选择了access接口,配置接口命令为:进入接口“int e0/0/1”,选择access类型的接口命令“port link-type access”,允许vlan 10通过配置命令“port default vlan 10”。而接口E0/0/2和接口E0/0/3均与交换机相连,要想达到全网互通,每个交换机都必须拥有此局域网中所有的vlan,因此我们要选择trunk接口。接口E0/0/2配置命令为:进入接口“int e0/0/2”,选择trunk类型的接口“port link-type trunk”,允许所有vlan通过“port trunk allow-pass vlan all”,接口E0/0/3配置命令为:进入接口“int e0/0/3”,选择trunk类型的接口“port link-type trunk”,允许所有vlan通过“port trunk allow-pass vlan all”。

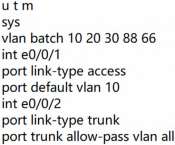

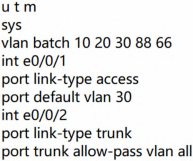

LSW5的命令如图3所示。

图3 LSW5的配置命令

Fig.3 LSW5 configuration commands

“u t m”命令是取消干扰项,“sys”(全称为system-view)命令是进入系统视图,“vlan batch10 20 30 88 66”命令是创建vlan10、vlan20、vlan30、vlan88、vlan66(为了实现全网互通,每个vlan都要创建)。从图1中我们可以看到E0/0/1接口只连接了PC2,PC2是属于vlan10的,因此,它只需要让vlan10通过即可进行通信,所以我们选择了access接口,配置接口命令为:进入接口“int e0/0/1”,选择access类型的接口命令“port link-type access”,允许vlan 10通过配置命令“port default vlan 10”。而接口E0/0/2与交换机相连并且要达到全网互通的效果,每个交换机都必须拥有此局域网中所有的vlan,因此我们要选择trunk接口。接口E0/0/2配置命令为:进入接口“int e0/0/2”,选择trunk类型的接口“port link-type trunk”,允许所有vlan通过“port trunk allow-pass vlan all”。

2.2财务部

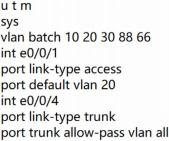

LSW3的命令如图4所示。

图4 LSW3的配置命令

Fig.4 LSW3 configuration commands

此配置的方法和原理与生产部相同,此处不在赘述。

2.3销售部

LSW4的命令如图5所示。

图5 LSW4的配置命令

Fig.5 LSW4 configuration commands

LSW6的命令如图6所示。

图6 LSW6的配置命令

Fig.6 LSW6 configuration commands

给Client2和Server2配置IP地址和子网掩码。Client2的IP地址为192.168.3.1,子网掩码为255.255.255.0,Server2的IP地址为192.168.3.2,子网掩码为255.255.255.0。

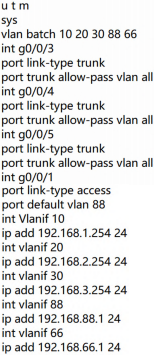

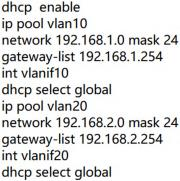

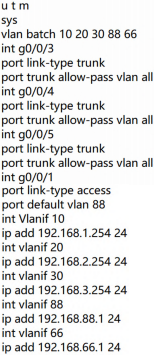

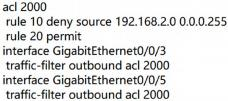

接下来给交换机LSW1配置vlan,命令如图7所示。

图 7 LSW1 的配置命令

图 8 LSW1 的配置命令(接上)

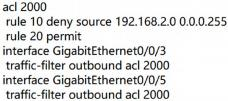

配置完成之后,我们要给内网的PC1、PC2、PC3也配好IP地址以及子网掩码,然后进行ping,测试内网是否互通。测试成功后,我们对财务部进行特殊配置(也就是让此部门不与其他部门互通),在此设计中我们采用基本ACL(因为是所有数据服务均不能提供),我们在上述步骤的基础上对LSW1的配置如图8所示。

图9 LSW1的DHCP配置

Fig.9 DHCP configuration of LSW1

完成后,我们在用PC1去ping财务部的PC3,发现无法通信,Client2 ping PC3也不通,达到了我们的预期。此时我们可以确定上述步骤均配置正确,可以让生产部以及财务部自动获取IP地址,我们在上述对LSW1的配置基础上,进行DHCP的配置,命令如图9所示。

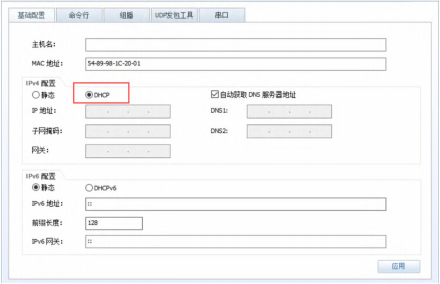

配置完成后,将两个部门的PC基础配置改为自动获取DNS服务器地址,配置如图10所示。

配置完成,可以测试每台PC机是否正确自动获取了IP地址,操作步骤为:在命令行模式中,使用ipconfig命令查看。也就是生产部门的PC机IP地址要在1.0网段,财务部的PC机IP地址要在2.0网段。

上述配置完成之后,我们开始进行防火墙配置,要注意的是第一次使用防火墙的时候需要下载防火墙的镜像文件,右击防火墙,导入配置文件,选择我们的镜像文件(压缩包),启动防火墙,会弹出一个导入设备包窗口,点击路径,选择解压后的文件,点击导入即可。

然后等待防火墙启动,注意,防火墙首次启动会花费较长时间,建议在下载eNSP的时候将其放在C盘。

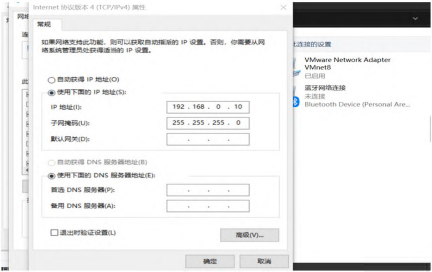

防火墙启动后我们需要输入用户名和密码,防火墙默认用户名为:admin,密码为:Admin 123,输入完成之后,会提示用户是否修改密码,注意我们只能输入Y,然后再次输入旧密码,输入新密码,二次输入新密码,要记住密码。我们同时要下载VMware虚拟机,为此实验模拟一个完整的网络环境。启动虚拟机,在网络连接(控制面板->网络和Internet->网络连接)中为VMnet1配置IP地址,如图11所示。

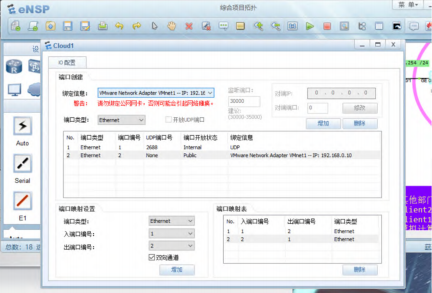

再点击我们的Cloud1,为其绑定信息,如图12所示。

配置完成后,我们从浏览器中进入防火墙的图形化操作界面,地址为https://192.168.0.1:8443,输入用户名,和密码(用户自己设置的新密码),如图13所示。

当然,我们也可以用命令完成对防火墙的配置,但是图形化操作界面更加简单,所以这里选用图形化操作界面对其进行配置。登录成功,进入防火墙主界面,如图14所示。

首先我们对防火墙进行区域配置,此实验中我们只用到安全区和非安全区的设置,对于此防火墙,安全区对应着公司内网,非安全区对应外网,也就是G1/0/0接口对应安全区,G1/0/2对应非安全区,同时我们也给其接口配置相应的IP地址,如图15所示。

G1/0/0端口的协议配置如图16所示。

G1/0/2端口的协议配置如图17所示。

G0/0/0端口的协议配置如图18所示。

下一步,配置默认路由和静态路由,因为防火墙作为边界设备,默认路由是必不可少的,如图19所示。

下一步,配置安全策略,是为了保证不同安全区域之间的访问安全,如图20所示。

接下来是配置NAT策略,如图21所示,NAT策略的作用是将内网的私有地址转换为公有地址,在保护内网安全的同时,也解决了共有IP地址不足的问题。

最后是配置服务器映射,如图22所示。作用是外网访问内网,保证内网的安全。

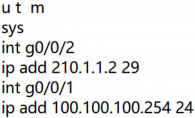

防火墙配置完成后,对路由器AR2的配置命令如图23所示。

图23 AR2的命令配置

Fig.23 Command configuration of AR2

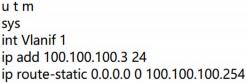

模拟计算机的配置如图24所示。

图24模拟计算机的命令配置

Fig.24 Command configuration for a simulated computer

最后为Client1和Server1配置IP地址以及子网掩码,如图25、图26所示。

至此,此网络的搭建全部完成。

3总结

此设计按照需求分析进行配置,完成了一般企业网络的需求。从笔者的经验来讲,我们在进行DHCP配置之前,要先手动配置IP进行测试,测试成功后,在进行DHCP配置。同时在整个拓扑设备配置的过程中,要边配置边测试,出现问题立即停止去解决问题。还有边界设备的默认路由配置是必不可少的。

参考文献

[1]韩宝睿,濮海建,丁梓轩,等.基于几何拓扑的城市路网结构定量分析[J].森林工程,2021,37(4):126-134.

[2]邵健.基于“1+X”证书试点的网络综合实训室设计分析[J].科技风,2020(36):85-86.

[3]孟彩霞.智能网络安全攻防对抗实验室建设的探索与思考[J].网络安全技术与应用,2020(1):87-89.

[4]柯红岩,金仁东,马庆,等.高校实验室安全课程体系建设探究[J].实验技术与管理,2021,38(2):277-280.

[5]工业和信息化部总经济师许科敏:大企业要成为推动制造强国和网络强国建设的生力军[N].中国企业报,2021-09-28(003).[6]潘学文.基于HCL的企业网络规划与设计[J].现代工业经济

和信息化,2021,11(6):70-71+78.

[7]徐连霞.企业网互联与实现[J].信息记录材料,2019,20(8):205-206.

[8]贾春旺,李旺,岳磊,等.中小型企业网络规划与部署[J].现代经济信息,2019(5):149-150.

[9]赵大鹏.小型企业网络规划与设计[J].中国新通信,2017,19(6):86-87.

[10]窦喆.基于IP、MAC、端口、设备名称自动化生成网络拓扑的方法研究[J].海峡科技与产业,2020(9):66-68.

[11]陈维银.计算机网络的未来发展趋势“智能化网络系统”探索[J].产业创新研究,2021(14):71-72+82.

[12]徐磊.浅析计算机网络的未来发展趋势:智能化网络系统[J].信息通信,2018(3):191-192.

[13]宋济明.信息安全前沿技术及未来发展研究[J].信息与电脑(理论版),2020,32(3):204-206.

关注SCI论文创作发表,寻求SCI论文修改润色、SCI论文代发表等服务支撑,请锁定SCI论文网!

文章出自SCI论文网转载请注明出处:https://www.lunwensci.com/jisuanjilunwen/39269.html