SCI论文(

www.lunwensci.com)

摘要:云计算作为目前最具吸引力的技术领域之一, 具有很多的优势, 例如具有高度可扩展的 IT 资源以及非常高的灵活性等, 只 是在隐私控制方面略显不足 。为了有效降低私有云环境下个人隐私数据被盗用 、用户配置文件管理与访问服务的风险, 提出了一 种针对私有云系统的隐私策略和访问控制策略, 同时通过 Eucalyptus 开源云基础设施的配置来对其进行增强 。对于私有云模型上存 在的安全问题, 利用现有 Eucalyptus 云基础设施将一些高敏感的数据存储在私有云上, 而一些敏感程度较低的数据则存储在私有云 的公共存储上 。私有云计算模型上隐私增强主要基于角色访问控制模型以及在敏感资源中部署隐私策略与安全约束 。基于此, 对 基于角色的访问控制模型进行一定的扩展, 并简单引入相关的角色关系以及访问权限委托。

Research on Privacy Control Model for Academic Information in Private Cloud System

Bei Yunteng, Lin Peiliang

(Shantou Power Supply Bureau of Guangdong Power Grid Co., Ltd., Shantou, Guangdong 515000. China)

Abstract: As one of the most attractive technology fields, cloud computing has many advantages, such as highly scalable IT resources and very high flexibility, but it is slightly insufficient in privacy control. In order to effectively reduce the risks of personal privacy data theft, user profile management and access services in the private cloud environment, a privacy policy and access control policy for academic private cloud system is proposed, and enhanced through the configuration of Eucalyptus open source cloud infrastructure . To address the security issues on the private cloud model, the existing Eucalyptus cloud infrastructure is utilized to store some highly sensitive data on the private cloud , while some less sensitive data is stored on the public storage of the private cloud . Privacy enhancement in private cloud computing model is mainly based on role access control model and the deployment of privacy policies and security constraints in sensitive resources . Based on this, the role- based access control model to some extent is extended, and the related role relationship and access authority delegation are simply introduced .

Key words: private cloud; privacy control; role-based access control

0 引言

云计算作为一项先进的技术, 其可以将 IT 基础设 施 、平台以及产品的功能基于无缝可伸缩的模型来公开 为一组服务, 用户可以通过付费来获取并使用其真正想 要的服务 。云计算正逐渐转变为一种由服务组成的新模 式, 相关的服务被商品化, 并且以类似于诸如水 、电、 天然气等传统公共事业的方式进行交付[ 1] 。此模型代表 了计算经济以及计算资源位置的根本变化, 用户可以根 据自己的实际需求来访问目标服务, 此过程内, 用户并 不需要知道服务托管在哪里以及如何进行交付 。而且, 随着互联网使用量 、移动设备数量的激增以及对于能源 与处理效率的高需求, 一种将计算作为实用工具理念的 计算新模式便出现了。

云计算可以说是一种用于支持无处不在的网络访问 共享的可配置计算资源池的模型, 因此用户能够在远程计算云服务中运行软件应用程序, 相关的数据存储以及 资源可以快速完成获取[2] 。值得注意的是, 在云计算中, 位于商品硬件之上的虚拟化层往往是使云服务提供商能 够灵活并迅速响应客户需求的驱动力[3]。

除此之外, 云计算使 IT 功能能够以多租户的方式公 开为服务, 其所涉及的技术包括虚拟化 、 网格技术 、 SaaS 支持的应用平台 ( SEAP ) 以及面向服务的体系结构 ( SOA ) 等 。其相应的云服务由云供应商提供, 且皆为行 业标准接口, 如 Web 服务或具象状态传输服务等[4]。

本文对云计算的相关隐私进行了简单的说明, 概 述了基于角色的访问控制 ( RBAC ); 描述了为隐私信 息系统提出的私有云模型, 并对云隐私模型中涉及到 的一些功能进行说明; 介绍了基于私有云角色访问控 制关系的虚拟机访问授权, 并对所提算法进行了简单 的评价分析 。

1 云计算隐私

云计算隐私是一种控制用户或企业信息的能力, 而 现有的隐私法则是针对云提供商对用户个人身份信息的 收集 、维护 、使用以及披露制定的标准[5] 。无论是个人 还是政府, 其信息的隐私皆受到云计算的影响, 云服务 提供商通常将信息存储在不同的位置或将其外包[6], 虽 然此举能够有效降低云服务提供商的负担, 但是其安全 性便难以保证 。即当个人 、企业或政府机构在云中进行 信息共享时, 便会出现相关的隐私安全问题, 对于负责 信息存储的第三方而言, 需要确保其按照规则行事 。实 际运行管理往往具有以下 3 个问题: 首先是极易失去控 制, 由于用户的数据 、应用程序以及资源皆存在云上, 云需要负责 IDM 处理 、用户访问控制规则以及安全策略 的制定与实施, 所有的用户皆需要依赖云服务提供商来 确保自身数据隐私的安全性以及资源的可用性, 一旦云 计算出现问题, 用户的隐私安全管理便会失去控制; 其 次是对于负责信息存储的第三方缺乏信任, 对于负责信 息存储的第三方的信任往往需要承担一定的风险, 为了 提升用户对第三方的信任, 往往需要通过一些监测技术 或审计功能的应用来提升其安全级别[7]; 最后是多用户 之间的冲突, 由于有非常多的用户需要基于云计算资源 来获取相应的服务, 在进行资源共享时便会造成各种冲 突 。因此有必要在用户之间提供一定的隔离。

2 基于角色的访问控制 (RBAC)

访问控制模型是一种利用各种访问控制技术规定访 问控制的框架, RBAC 作为一种比 DAC 和 MAC 更新的模 型, 其所分配的角色决定了用户可以做什么以及不可以 做什么, 核心 RBAC 模型如图 1 所示 。 由于其相关权限 不需要向单个用户进行重复分配, 因此 RBAC 具有较好 的扩展性, 且在一定程度上减少了管理工作的投入。

RBAC 之所以可以简化权限管理, 关键在于其将用 户进行了角色分组, 角色中的每个成员皆可以对权限进 行自动获取, 该权限的获取过程并不公开[8], 因此每一 个角色都有一组分配给它的特权和权限, 其可以非常轻 松地完成相关用户与角色的匹配, 并且能够根据需要来 进行权限的授予与撤销 。虽然 MAC 和 DAC 有时也使用 RBAC 进行相关的模拟与执行, 但是其往往更关注于信 息完整性的保护[9]。

将此模型看作是用户 、角色 、权限与相关约束的组合, 假设该组合 U 包括教师 、工作人员 、学生 、研究人 员 、研究生 、云服务提供商 、系统管理员以及隐私管理 员等, 然后需要对相应的访问角色集 R 以及权限集进行 定义, 其在 RBAC 中的相关注释规范如表 1 所示。

基于角色的访问控制是企业安全策略以及简化安全 管理过程的开发与实施的最有效的方法。

在 RBAC 中, 一个用户通常可以拥有多个角色, 可 以 根 据 需 求 来 向 这 些 角 色 授 予 不 同 的 权 限, 典 型 的 RBAC 系统的要素有主题 、控制访问的对象 、某种访问 模式的权限与角色 。其中角色是定义某个主体可以访问 哪个资源以及采用哪种访问模式的有效方法。

3 私有云模型的提出

基于以上说明, 提出了私有云模型, 为了能够更加 清晰地对私有云模型进行了解, 分别从模型架构 、用户 定义以及对角色的限制 3 个方面进行简单概述 。首先对 私有云模型架构进行说明, 如图 2 所示。

该系统采用了具有隐私约束的 RBAC。在 RBAC 中, 访问控制策略体现在 RBAC 的各种组件中, 例如: 角色- 许可关系; 用户-角色关系; 角色-角色关系 。这些组件 共同决定了是否允许特定用户对系统中的特定数据进行 访问, RBAC 组件既可以由系统所有者直接配置, 也可 以由系统所有者委托的角色进行间接配置, 除此之外, RBAC 还具有能够通过修改策略来满足系统不断变化的 需求的能力[10]。

在私有云系统中, 将可以用于对具有相同访问级别 的用户进行分组的基本单元称为用户角色, 其需要对相 关成员可用的资源与服务进行明确的定义[11] 。 因此, 需 要以一种合理的方式来进行角色的创建, 在该角色内, 所有用户皆具有相同的权限, 而同一级别内的两个角色 则并不相同。

而就对角色的限制而言, 在系统中, 基于相同基本 角色的不同用户组并不能被授予不同类型的访问权限, 例如: 假设特殊云用户组与普通云用户组属于相同的基 本角色, 那我们便不能在私有云系统中提供对不同服务 进行访问的权限 。基于此, 系统管理员以及资源所有者 便需要分别基于两个不同的角色。

4 云隐私模型中涉及的功能

私有云模型中涉及到包括为云服务 、用户和角色分 配权限 、删除已分配的会话 、二次赋值 、取消权限以及 创建会话等在内的诸多功能操作, 通常可以通过相关命 令的执行来完成对应的功能 。例如:

删除已分配的会话可用如下命令 :

DeleteSession ( user, s) //DeleteSession defined below USERS = USERS - {user}

ROLES = ROLES - {role}

UR = UR - {[user,role]}

如果用户想要再次赋值, 可以使用以下命令: DeassignUser ( user, role) :

pre-cond: user in USERS, role in ROLES,

[user,role] in UR;

for s in SESSIONS | [s, user] in SU, [s,role] in SR://maintain

SESSIONS

如果想要取消私有云的权限, 则可使用如下命令: RevokePermission (operation, object, role) :

pre-cond: operation in OPS, object in OBJS,

role in ROLES, [[operation, object], role] in PR;

PR = PR - {[[operation, object], role]}

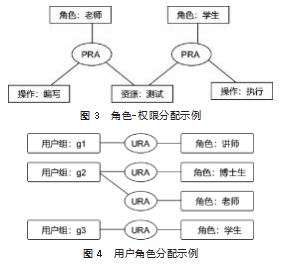

另外, 在此模型中, 通常还涉及到对角色与操作映 射之间的角色与权限的分配, 如图 3所示, 而用户角色 分配的映射关系则如图 4所示。

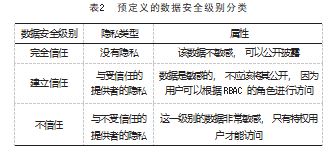

其相关的数据安全级别可根据系统中的重要性和敏 感性进行分类, 如表 2所示。

而将用户分配给用户组 、将用户组分配给角色以 及将用户分配给某些类型的数据对象的控制方式如下: 首先用户 -用户组的分配可以在用户注册页面上完成, 该界面上显示了所有的用户组, 且允许具有管理访问 权限的用户在用户组中添加或删除用户; 其次在用户 组 -角色的分配过程中, 其通常直接将用户分配给角 色, 对角色有管理权限的成员不仅可以在指定的角色 中添加新的用户组, 而且可以在角色中删除用户组[12]; 最后, 将用户分配给数据对象的过程是在私有云系统 中的多个角色上完成的, 资源的提供者可以对其进行 自动分配 。

为了确保模型安全性的提升, 提出了一项 CheckAc⁃ cess算法, 具体的命令如下所示:

booleanCheckAccess(session, operation, object)

{

p = (operation, object)

p ∈ PRMS

access_role = GetMinAccessRole (session_roles(session) , perm) ; if(?( r, ts) ∈ active_session_roles : ( p, r) ∈ in PA)

{

access_role.ts = current_system_time;

return true;、

}

if(?( r, ts) ∈ expired_session_roles : ( p, r) ∈ in PA) {

if(RoleFaultHandler( access_role)) {

access_role.ts = current_system_time;

return true;

}

return false;

}

return false;

}

5 基于私有云角色访问控制关系的虚拟机访问授权

为了确保模型的安全性符合要求, 本文基于角色的 访问控制模型进行了一定的扩展, 将该扩展模型与基于 角色的 RBAC 授权相结合, 从而实现私有云环境中共享 虚拟机访问权限的控制 。该模型能够在很大程度上简化 权限的管理, 权限的授予通常有两种形式, 即管理授权 与用户授权, 其中管理授权允许管理用户向用户进行访 问权限的分配, 此时对管理用户是否具有使用访问权限 的能力不作要求 。而用户授权则要求执行授权的用户必 须具有使用访问权限的能力[13] 。本文重点对基于用户角 色关系的用户授权机制进行介绍, 用户授权可通过以下 流程进行, 如图 5 所示。

基于以上介绍可知, 该系统为私有云系统中的云用 户提供了云控制 、隐私控制以及虚拟机访问等功能, 其 中的隐私管理器能够对访问管理的实施进行控制, 并对 每个用户的虚拟机限制进行管理 。 由于该系统主要基于 安全组的概念来对相关实例进行认证过滤, 而安全组则 是实例入包应用的一类命名规则[14], 因此在具体隐私控 制过程中, 其相关的云隐私管理器会在实例启动时进行 安全组的指定。

为了确保隐私控制的科学性, 每个安全组皆可以设 置多个与之关联的规则, 每个规则皆对源 IP、协议类型 以及目标端口进行指定, 任何指定规则的相关报文都被 允许进入, 其余报文则会被阻挡 。在该系统中, 虚拟机 所有者可以通过自己的私有密钥来启动自己的虚拟机, 同时该私有密钥可以分享给自己信任的人, 私有密钥的接收方则也可以对该虚拟机进行启动 。在私有云系统中, 云控制器会生成一个有公钥和私钥组成的密钥对, 从而 确保其能够在 Eucalyptus 上完成实例的启动。

在运行映像的实例之前, 通常会创建一个密钥对, 该密钥可以在启动后作为根用户来登录到实例中, 运行 命令如下:

$ euca run instance emi 721D0EBA-eemkey c1.medium

6 系统评价结果

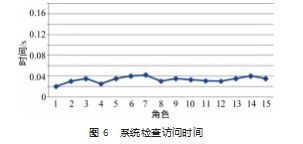

在私有云中基于隐私数据的信息系统中, 基于目标 用户与角色模拟并且提出了 CheckAccess 算法, 系统中 拥有 3 个管理角色 、500 个用户 、15 个基本角色 、50 个 进程 、50 个资源以及 100 个角色, 同时 RPA 中有 15 条访 问控制规则, 根据“用户-角色-极限算法”保证其与每 个用户分配的角色与任务数量呈正比。

对于拥有 15 个角色的用户而言, 分配用户权限仅需 要数秒, 图 6 显示了每个角色的访问检查时间, 即每次 操作的平均访问检查时间约为 0.03 s。

7 结束语

该系统模型基于 RBAC 来实现, 并添加了隐私规则 约束, 其不仅可以有效减少管理过程中的开销, 而且可 以有效提升安全性, 因此用户可以快速对目标系统进行 访问 。该技术旨在通过向用户对信息与资源的访问提供 更有效的控制来最大限度地避免系统内安全违规的发生, 除此之外, 该系统模型还采用基于角色的访问控制模型 和隐私策略来对相关的访问进行限制, 从而确保私有云 系统的用户可以安全地访问所需的资源 。 由此可见, 该 系统能够有效阻止未经授权的用户对相关的资源进行访 问, 云系统的安全性得到了有效的增强。

参考文献

[1] Cavoukian. Privacy in the clouds[J/OL]. Springer Identity in the Information Society, 2008.18.

[2] K Buyya. Cloud computing and emerging IT platforms: Vision, hype, and reality for delivering computing as the 5th utility[EB/ OL]. http://www. elsevier. com/wps/find/journaldescription. cws_home/505611/description#description.

[3] InfoWorld. disrupt IT [EB/OL]. http://www. tmcnet. com/usubmit/ 2009/03/25/4084363.html.2009-03-25.

[4] National Institute of Standards and Technology (NIST). Definition of Cloud Computing[EB/OL]. http://csrc. nist. gov/groups/SNS/ cloud-computing.

[5] The open group service oriented architecture[EB/OL]. http://www. opengroup.org/projects/soa.

[6] REST-Representational State Transfer[EB/OL]. http://www. ics. uci.edu/filding/pubs/dissertation/top.html.

[7] W izhe, T Jie, K Marcel. The Cumulus Project: Build a Scientific Cloud for a Data Center[EB/OL]. http://www.cca08.org/papers/Pa⁃ per29-LizheWang.pdf

[8] IIT Hyderabad. Cloud Computing for EGovernance[EB/OL].http:// search.iiit.ac.in/uploads/CloudComputingForEGovernance.pdf

[9] Security Guidance for Critical Areas of Focus in Cloud Comput⁃ ing V2.1[EB/OL]. http:// cloudsecurityalliance.org /csaguide .pdf

[10] Cryptography as a service[EB/OL].http://www. infoassurance.org/ Public%20Docs/ISSA_Cryptography as a Service.pdf

[11] Cloud computing information assurance framework[EB/OL].

http://www.enisa.europa.eu/act/rm/files/deliverables/cloud-com ⁃ puting-information-assurance-framework.pdf

[12] IBM Point of View: Security and Cloud Computing[EB/OL]. ftp:// public. dhe. ibm. com/common/ssi/sa/wh/n/tiw14045usen /TIW14045USEN_HR.PDF

[13] S Pearson. Taking Account of Privacy when Designing Cloud Computing Services[C]//Proceedings of ICSE-Cloud′09. Van⁃couver, 2009.

[14] S Pearson, A Charlesworth. Accountability as a Way Forward for Privacy Protection in the Cloud[EB/OL]. http://www. pl. hp. com/techreports/2009/HPL-2009-178.pdf (2009).

关注SCI论文创作发表,寻求SCI论文修改润色、SCI论文代发表等服务支撑,请锁定SCI论文网!

文章出自SCI论文网转载请注明出处:https://www.lunwensci.com/ligonglunwen/64247.html