SCI论文(www.lunwensci.com):

摘 要 :目前提出的网络敏感数据传输方法在传输过程中难以应对复杂的网络威胁,存在隐私泄露风险。为了解决上述问 题,基于云计算研究一种新的网络敏感数据安全传输方法。建立网络拓扑架构,对敏感数据进行采集分析,利用加密算法、身 份认证和访问控制建立综合安全机制,通过引入可信计算技术,强化云端和终端之间的安全通信,实现安全传输。实验结果表 明,基于云计算的网络敏感数据安全传输方法能够很好地应对网络威胁,减少传输过程中的数据泄露,提高传输安全性。

关键词 :云计算 ,网络敏感数据 ,安全传输 ,传输方法

Research on the Secure Transmission Method of Network Sensitive Data Based on Cloud Computing

CHEN Shi

(China Mobile Guangxi Co., Ltd., Nanning Guangxi 530022)

【Abstract】:The currently proposed network sensitive data transmission methods are difficult to cope with complex network threats during the transmission process, and there is a risk of privacy leakage. To address the aforementioned issues, a new method for secure transmission of network sensitive data based on cloud computing has been studied. Establish a network topology architecture, collect and analyze sensitive data, use encryption algorithms, identity authentication, and access control to establish a comprehensive security mechanism. By introducing trusted computing technology, strengthen secure communication between the cloud and terminals, and achieve secure transmission. The experimental results show that the secure transmission method of network sensitive data based on cloud computing can effectively respond to network threats, reduce leaked data during transmission, and improve transmission security.

【Key words】:cloud computing;network sensitive data;secure transmission;transmission method

0 引言

随着计算机技术的不断发展和普及,企业和组织越 来越多地将其业务和数据迁移到网络平台上,现代化网 络为用户提供了高度灵活性、可扩展性的平台,符合成 本效益原则。然而,随之而来的是对网络敏感数据安全 传输日益迫切的需求。随着信息传输途径的不断扩展和 演变,网络中的数据传输变得更加容易受到各种威胁和 攻击,敏感数据的保护面临着严峻挑战。广西移动内部 网络内存在大量核心数据,例如个人身份信息、关键基 础设施信息、核心网络拓扑信息等,这些数据一旦泄 露,带来的经济、品牌等损失十分巨大,同时影响公司 声誉,因此,保护敏感数据至关重要。

云计算作为信息技术的演进,为企业提供了更多的 技术选择,但也引发了一系列新的安全挑战 [1]。在这种 背景下,本文探讨基于云计算的网络敏感数据安全传输 方法,以确保在信息传输过程中敏感数据的机密性、完 整性和可用性。针对当前云计算环境中存在的安全隐 患,提出创新性的解决方案,通过深入研究云计算体系 结构、网络协议和加密技术,设计安全传输框架,以适 应日益复杂的网络环境和威胁。通过在实际云计算环境 中验证提出的方法,本文旨在为企业和组织提供可行的 解决方案,以确保其敏感数据在云计算中的安全传输。

1 基于网络拓扑架构的敏感数据采集

数字化时代, 大量的敏感数据在网络中被生成、传输和存储,这些数据包括个人隐私信息、商业机密以及 其他重要的机构数据,因此,实现敏感数据的安全采集 至关重要。网络拓扑架构作为网络结构的组织方式,对 于敏感数据的采集具有重要的影响。随着企业和组织日 益依赖网络进行业务运营,大量的敏感数据在网络中流 动,然而,网络的复杂性和动态性增加了敏感数据被不 法分子窃取或篡改的风险。敏感数据的采集需要满足高 度的安全性要求,通过建立数据加密、身份验证和访问 控制等机制,防范潜在的攻击,采集方法需要在保证安 全性的前提下,尽可能减少对网络性能的影响,确保数 据采集的效率和实时性 [2]。本文建立的网络拓扑架构如 图 1 所示。

本文利用 Kafka、Pulsar、FTP 等多种工具对网络 运营中心的短信行业网关、DPI、IOM、信令系统的业 务日志、网络安全重要文档(包括漏洞合规配置、拓扑 图等)等数据进行采集。利用不同工具建立统一的采集 模式,满足不同应用系统数据采集的需求。根据数据的 不同类型,系统支持主动或被动的采集方式,既能主动 获取某些数据,也可以被动地等待数据传送过来。系统 支持对指定目录的文件进行扫描,例如业务系统所在机 器、文件服务器、共享文件等,增加系统对文件数据采 集的全面性和灵活性。通过自动扫描和手动扫描两种方 式扫描文件名称和文件内容,支持多种常见文件类型, 如 doc、docx、xls、xlsx、ppt、pptx、txt、pdf 等, 更全面地获取有关文件的信息 ;通过 Syslog 协议采集 文件类型数据,Syslog 是一种用于向远程服务器发送系 统日志消息的标准协议,通过该协议可以实现对文件类 型数据的采集 ;分别处理普通压缩包和多层非加密压缩 包,实现自动解压处理,即使数据被压缩,系统也能够采集对应的文件数据 [3]。

2 安全传输加密机制

2.1 加密算法

在网络传输过程中,保护敏感数据的安全性至关重 要。加密机制作为一种重要的安全措施,能够有效防止 数据在传输过程中被未授权访问和窃取。本文采用混合 加密对移动通信网络中的敏感数据进行安全保护,混合 加密是对称加密与非对称加密结合的加密方式,充分发 挥了两者的优势,既保障了安全性,又提高了效率 [4]。 在移动通信网络中,对敏感数据进行安全保护时,使用 混合加密是一种常见而有效的方法。

在通信开始之前,确保通信双方能够安全地协商共 享的密钥,通信双方交换公钥,然后使用私钥解密对方发 送的公钥,从而协商出一个共享的对称密钥。一旦共享密 钥协商成功,就可使用对称加密算法对实际的敏感数据进 行加密。对称加密速度较快,适用于大量数据的加密和 解密操作,非对称加密算法在密钥协商阶段使用,确保 密钥的安全性,计算加密粒度,如式(1)所示 :

Z = a ⋅ b (1)

其中, Z 表示加密粒度 ;a 表示实体数据数量 ;b 表 示拆解后的字段数量。

为了确保通信双方的身份, 本文使用数字签名,通 信双方使用各自的私钥对消息进行签名,接收方使用对 方的公钥来验证签名,防止中间人攻击和身份伪装 ;定 期更新对称密钥,采用前向保密技术,确保即使密钥泄 露,通过重新协商密钥或周期性地更换密钥来实现通 信数据依然是安全的 ;在对称加密后,使用消息认证码 (MAC)或数字签名保证数据传输的完整性,防止数据 在传输过程中被篡改 ;选择安全的通信协议,如 TLS/ SSL,加密整个通信通道,控制信令和用户数据的传输 ; 移动设备具有有限的计算和存储资源,因此在选择加密 算法时要考虑到其性能开销,选择轻量级的算法或者对 数据进行适当的压缩可以提高性能 ;为了在网络通信中 实现安全传输,加密机制通常需要与传输协议进行集 成,在网页浏览中,安全套接字层(SSL)和其后继的 传输层安全性(TLS)协议通过加密通信通道,实现对 敏感数据的保护,不仅确保数据的保密性,还提供了身 份验证和数据完整性保护。

2.2 身份认证

多因素身份认证是一种强化身份验证的方法,通过 结合多个身份验证因素,提高对用户身份的确认可靠 性。在移动通信网络中,采用多因素身份认证可以有效 增强对敏感数据的安全保护。本文使用的多因素身份认证结合以下几个因素。

(1)知识因素。用户知道的信息,如密码或 PIN 码。

(2)持有因素。用户持有的物理设备,如智能卡、USB 安全令牌、移动设备等。

(3)生物特征因素。用户的生物特征,如指纹、虹 膜、面部识别等。

在加密过程中,可以结合用户知识因素(密码)和 持有因素(物理设备),例如发送动态验证码到用户注 册的手机或令牌设备,这样即使密码泄露,攻击者仍需 要物理设备才能完成认证 ;利用移动设备的生物特征识 别功能,例如指纹识别、面部识别等,生物特征认证提 供了高度的个体独特性,进一步提高身份确认的可信度 ; 要求用户在多个设备上进行认证,例如同时在手机和电 脑上输入验证码或使用不同的设备进行生物特征扫描, 这种方式增加了攻击的难度,因为攻击者需要获取并控 制多个设备 ;强制用户定期更换密码、动态验证码或者 重新注册新的生物特征,以防止长期有效的凭证被滥 用 ;实施实时监控和分析用户行为,以便及时发现和阻 止异常活动,例如,检测到从未在特定地理位置登录的 用户可以触发额外的身份验证步骤 ;提供多种多因素身 份认证方式,并让用户选择适合其需求和设备的方式,提 高用户的接受度,降低其拒绝使用多因素认证的可能性。

2.3 访问控制

访问控制是维护网络安全的有效手段,能够确保只有 经过身份验证且被授权的用户能够访问敏感数据和系统资 源。有效的访问控制机制,可以限制潜在的威胁并减轻未 经授权的访问风险,建立访问控制模型,如式(2)所示 :

其中, X(t) 为访问控制模型 ;u 为控制参数 ;t 表示 访问时间。

基于系统管理员定义的政策,对用户的访问进行强 制限制。每个用户被分配一个标签,系统根据标签对用 户的访问进行控制,将权限分配给用户,用户可以自由 传递或赋予其他用户相同的权限 ;将用户分配给角色, 每个角色具有特定的权限,用户通过被分配到的角色来 获取相应的权限,简化了权限管理 ;基于用户和资源的 属性来进行访问控制,通过定义访问规则,系统根据用 户和资源的属性来动态确定访问权限。

动态访问控制考虑到实时环境和用户行为,根据实 际情况调整访问权限。这种模型对于敏感数据和复杂网 络环境非常重要,根据用户的实时上下文信息,如位 置、时间和设备信息,动态调整访问权限,增强系统的智能性。基于实时威胁情报,对访问权限进行实时调 整,以应对潜在的安全威胁。通过监测用户的行为模 式,识别异常活动,并及时采取措施,例如暂时禁用账 户或增加额外的身份验证层次。

3 基于可信计算的安全通信

可信计算是一种通过硬件和软件的相互配合,确保 计算环境的可信赖性和安全性的技术框架。移动设备上 通过使用 ARM TrustZone 等硬件建立可信执行环境, 通过硬件隔离确保执行在这个环境中的应用程序和操作 系统是受信任的,利用移动设备中的硬件安全模块,如 安全芯片,存储密钥、执行加密算法和提供硬件级别的 安全性,防止针对移动设备的物理攻击 ;确保移动设备 在启动过程中不受到恶意软件的干扰,通过安全启动技 术验证系统启动时的完整性,防止恶意软件在系统启动 时进行篡改 ;将敏感数据处理放置在可信执行环境中, 确保只有受信任的应用程序可以访问这些数据 ;在移动 网络通信中使用加密通信协议,如 TLS/SSL,以确保 数据在传输过程中的机密性 ;根据用户的实时上下文信 息,例如位置、时间等动态因素,进行动态身份认证, 进一步提高对用户身份的确认可靠性 ;利用可信计算监 测系统的运行状态,及时感知潜在的威胁,并采取相应 的措施,例如暂时禁用受威胁的服务或进行额外的身份 验证 ;定期更新可信计算组件和相关密钥,进行系统审 计以发现和纠正潜在的安全问题。

4 实验研究

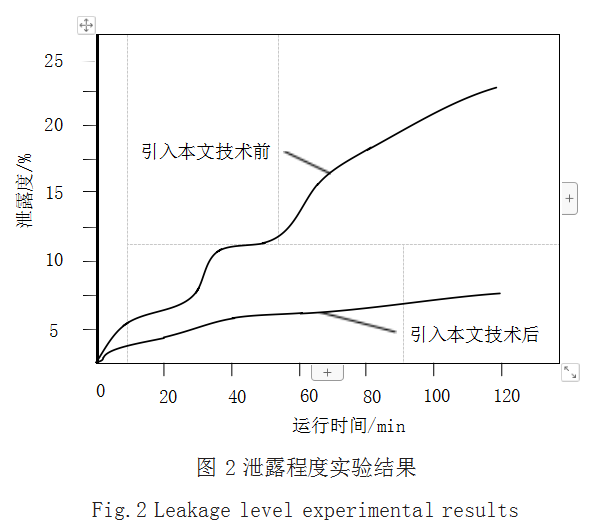

选用广西移动通信网络作为实验研究对象,采用基 于云计算的网络敏感数据安全传输方法检测数据泄露程 度,实验结果如图 2 所示。

根据图 2 可知,引入本文的技术后,移动通信网络中的敏感数据可以得到有效的安全保护,泄露度明显降低。混合加密的方式综合了对称加密和非对称加密的优势,提 供了高效、安全的通信保护机制。云计算的访问控制技术 通过最小权限原则、分层控制以及不同的访问控制模型, 实现对敏感数据和系统资源的有效保护。动态访问控制则 进一步提高了系统的灵活性和安全性, 使其能够更好地适 应复杂的网络环境和威胁情境。利用多因素身份认证可以 在移动通信网络中提高对敏感数据的安全保护, 减少未经 授权的访问和身份伪装的风险, 这种方式在增加安全性的 同时,也提供了一定的用户友好性和灵活性。

5 结语

随着信息技术的迅速发展和社会数字化的不断推 进,网络安全问题愈发凸显。广西移动为应对不断发展 的业务及满足集团建设需求,提出 2023 年建设《中国 移动服务器操作系统自主可控推进工作实施方案》(计 划通〔2022〕376 号)《网通〔2022〕17+ 号关于加快 推进“1+6+X”网络安全防护体系技术规范》的能力建 设。广西移动已经建设对敏感文件的扫描、管控能力以 及内容管理、文件流转管理、数据脱敏管理等能力,实现了对文件的安全管理、文件流动性监测和管控,初步 具备了文件安全管理能力,但是对重要数据的管理还缺 少相应的手段。本文探讨了基于云计算的网络敏感数据 安全传输方法,在云计算环境中,通过合理选择加密算 法、进行密钥管理以及与传输协议的集成,为数据传输 提供了有力的保护。本文的研究为云计算时代的网络安 全领域做出贡献,推动云计算的可持续发展并促进数字 化时代的安全发展。

参考文献

[1] 高珍,张国伟.改进区块链的移动网络敏感数据防篡改仿真 [J].计算机仿真,2023,40(3):409-412.

[2] 谢金涛,许晓赋.AES算法的通信网络防御数据全同态加密 方法[J].三明学院学报,2021,38(3):32-37,91.

[3] 高玉龙,张应中.加工面点云数据深度学习的加工特征自动 识别[J].计算机系统应用,2022,31(2):143-149.

[4] 李远.低压输电网络安全传输敏感数据加密控制技术[J].信 息技术,2023,47(1):191-196.

关注SCI论文创作发表,寻求SCI论文修改润色、SCI论文代发表等服务支撑,请锁定SCI论文网!

文章出自SCI论文网转载请注明出处:https://www.lunwensci.com/jisuanjilunwen/77154.html