SCI论文(www.lunwensci.com):

摘 要 :随着社会信息化的快速发展以及大数据时代的到来,人工智能在许多领域和行业得到了广泛应用。目前人工智能 生成内容、高性能计算方兴未艾,人们不断建设拥有海量计算资源的计算中心 ( 或者称为智算中心 ),但是近年来随着挖矿病 毒的流行,计算中心成为黑客重要的攻击目标。传统的计算中心一般采用防火墙和安全外壳协议 (Secure Shell,简称 SSH) 作 为主要的网络安全防护手段。这种防护对于来自系统内部攻击,即密码泄露的账号入侵,存在很大的安全隐患。如果增加登录 认证,又会在网络配置和用户体验方面带来非常大的不便,同时还会增加很多网络安全建设经费。对此,本文重点介绍在防火 墙、入侵防御系统和 SSH 基本网络安全防护基础上,利用大数据人工智能的技术,在系统内部进行安全防护,即对用户在系 统上的行为进行预测和判断,及时中断用户的非法破坏行为,从而保护系统内部安全。

关键词 :计算中心,大数据,人工智能,计算机网络安全

The Application of Artifcial Intelligence in Campus Network Security Technology in the Era of Big Data

ZHAO Wei

(School of Public Administration of Xiangtan University, Xiangtan Hunan 411100)

【Abstract】:With the rapid development of social informatization and the arrival of the big data era, artificial intelligence has been widely applied in many fields and industries. At present, artificial intelligence is generating content and high-performance computing is booming. People are constantly building computing centers (or intelligent computing centers) with massive computing resources. However, in recent years, with the popularity of mining viruses, computing centers have become an important target for hackers to attack. Traditional computing centers generally use firewalls and Secure Shell (SSH) as the main means of network security protection. This type of protection poses significant security risks for account intrusions from internal system attacks, such as password leaks. If login authentication is added, it will bring great inconvenience to network configuration and user experience, and also increase a lot of network security construction funds. In this regard, this article focuses on introducing the use of big data and artificial intelligence technology in the basic network security protection of firewalls, intrusion prevention systems, and SSH. It predicts and judges the behavior of users on the system, timely interrupts their illegal destructive behavior, and protects the internal security of the system.

【Key words】:computing center;big data;artificial intelligence;computer network security

0 引言

人工智能技术主要是通过数字化系统、信息化工具 辅助或者替代人的大脑,从事相关计算分析工作。人工 智能能够模仿人类思维,解放部分脑力活动,提高生产 管控效率,同时也能够提高控制精确度,利用人工智能技术可从事部分人类无法涉及的工作项目。相关技术对 于促进社会的发展具有较大的现实意义,比如在部分生 产过程中,相关技术人员需完成对设备的操作和检修, 此时可通过人工智能代替传统的人工工作,实现机械自 动化、智能化运作,减少在运作过程中的人力资源分配。

1 攻击模型

随着互联网的发展,个人电脑率先接入 Internet,以 便更好地获取信息以及更方便地进行网络交流,而后,随 着智能手机的普及,手机终端每时每刻都在链接网络,方 便用户随时随地获取网络上的最新资讯。智能家居的推陈 出新,使越来越多的家居设备接入 Internet,例如智能 电视、智能空调、智能冰箱、智能窗帘等。智能驾驶的出 现,使汽车接入网络。在这个万物互联的时代,虽然各个 终端和电信运营商均采取了网络安全防护措施, 但是网络 攻击没有固定的模式,也没有固定的来源,本文重点关注 Linux 作为信息系统运行服务的相关网络攻击。

1.1 Linux 相关的网络攻击

Linux 是一种常见的计算机操作系统,主要通过命令 行的方式配置使用。由于 Linux 操作系统配置自由,以及 其具有系统稳定性和开源特性, 很多用户将 Linux 作为 信息系统的首选。

针对 Linux 的网络攻击种类繁多,例如暴力破解、 应用攻击、弱密码等。针对不同的攻击,有不同的防护措 施。金能智等人通过配置 Security Shell( 简称 :SSH), 加强对 Linux 的网络安全防护。有研究人员通过采用 监控关键文件的方式,加强 Linux 的网络安全防守。 也有研究人员通过一次性密码、堡垒机和访问控制对系 统安全架构进行研究,并使用 xCAT 部署,快速对已被 破坏的系统进行恢复 [1]。

1.2 提权网络攻击

当 Linux 的系统管理员没有对 Linux 进行安全加 固,例如允许 Root 用户直接远程登录,此时攻击者通 过暴力破解等非法手段取得用户的密码后,便可以像合 法用户那样登录到 Linux 系统进行操作并获取超级权限, 随意对系统进行破坏,有可能造成难以挽回的损失。当 Linux 的系统管理员有对 Linux 进行安全加固,例如禁止 账号空密码、删除无效账号、禁止 Root 远程登录等,攻 击者通过非法手段获得普通账户的密码之后, 可以通过这 个账户合法登录,防火墙和入侵检测等网络安全设备没有 办法对其进行判别阻断。攻击者登录到 Linux 系统之后, 对系统进行相关信息的收集,收集系统的内核版本后, 会查看是否有系统内核的漏洞,也可能去查看系统内部 相关组件是否存在漏洞,例如 SSH 或者 sudo。通过攻 击系统漏洞或者内存溢出等方式,将普通账号的权限提 升到超级管理员权限后,再进行非法操作。

Linux 普通账户提权成 Root 的攻击, 一般通过以 下步骤。(1)通过暴力破解或邮件盗取等方式,获得 一般账户的账号和密码。(2)登录 Linux 系统后,熟 悉系统的配置,例如查看关键文件 /etc/hosts, 查看用 户的 SSH 公钥和秘钥。(3)通过设置,去掉操作命令 记录(这个在系统做了配置之后,仍旧可以获取操作记 录)。(4)从其他网络服务器上获取破解系统文件,这 个网络服务器一般为云厂商提供的云服务器。(5)运行 破坏系统的文件程序,尝试获取 Root 权限,这个过程 当中一般会针对系统的不同漏洞进行攻击。(6)获取 最高权限后,对系统进行破坏,破坏的方式有很多,例 如将系统相关命令进行替换、对 SSH 植入木马、获取 Linux 系统其他所有用户的密码等。(7)为了以后顺 利登录系统,攻击者还有可能盗取普通账户和 Root 账 户的秘钥,无论密码修改多少次,还是通过秘钥登录系 统。(8)有时候提权过程中,攻击者需要对关键文件进 行修改,导致 Linux 系统完全无法正常运行,这个时 候系统管理员需要对关键文件进行修复或者重装 Linux 操作系统。(9)从被破坏的节点上, SSH 到其他节点, 再运行非法程序,例如数字货币挖矿程序。

2 网络安全防护

2.1 信息收集

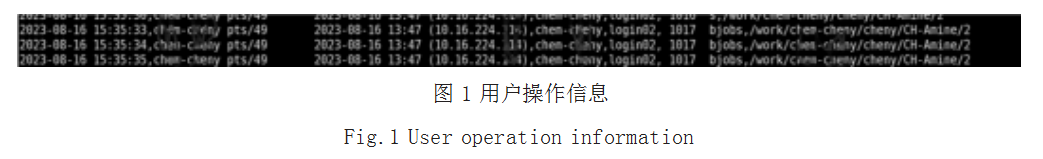

本文重点通过用户的操作信息进行分析,判断账户 操作是否合法,因此收集账户操作相关信息至关重要。信 息主要包含以下几个要素。(1)命令执行时间 ;(2)登录 账户 ;(3)登录窗口 ;(4)登录时间 ;(5)登录 IP ;(6) 执行账户(或者称为有效账户) ;(7)执行命令所在节点 ; (8)命令序号 ;(9)执行命令 ;(10)执行命令所在的目 录。信息格式如图 1 所示。

使用 SSH 或者 Telnet 进行远程登录 Linux 系统,会 有相关的日志文件记录登录信息,例如登录时间、登录账 户。这些信息可以通过以下方式获取 :/var/log/secure 文 件可以获取账户登录时间、登录 IP、登录账户、登录 方式等,其他信息可通过 pwd、who、date 等命令获 得 [2]。如果在 Linux 前端的安全防护采用了堡垒机,那 么这些信息直接会保存在堡垒机,但执行账户、命令序 号和命令所在目录还需要从 Linux 系统里的日志获取。

图 1 所示的信息,保存在一个文件,文件名称为 audit U.log,为了防止这个文件被非法篡改或者被删除, 有一 种方式是保存在其他服务器上,这种方式需要更多的设备, 本文不做这方面研究。另外一种方式是存在 /var/ log 目录,并且与 audit 目录里面的文件名类似,使此 文件具有一定隐蔽性。

2.2 文件保护

auditU.log 文件里面的内容只能增加,不能减少、 修改或者删除。由于文件是放在 /var/log 目录里面,并 且设置了文件 other 人员属性为只能写,不能读,普通用 户在使用命令操作时候一般察觉不到会有文件在对其操作 进行记录。即使攻击者有发现,因为还是处于普通账户状 态,也无法打开 auditU.log 文件,因而并不知道文件里 面记录的具体内容。当系统被非法破坏,使得攻击账号可 以切换成 Root 账户,便可以查看这个文件里面内容,而 后进行修改或者删除,也可以预先使用 chattr -a 修改文 件属性,达到文件内容只能增加,不能减少、修改或者 删除的目的。到这里,如果攻击者发现了这个文件是可 以通过 chattr 命令,去掉相关系统属性的,也消耗了 攻击者很多的时间,再去执行修改或者删除动作。如果 是删除文件,怎么来进行保护?有一种是远程备份文 件,由于涉及另外节点设备,这里不进行讨论。还有 一种方式是在 Linux 系统上建立一个系统数据回收站。 即将系统里面的删除命令用数据回收命令替换,使得文 件只能放在回收站里面,并且会产生新的 auditU.log 文件,新文件里面还是会有删除文件的相关记录。这样 的方式,可以使 auditU.log 文件中始终有非法操作记录。 当然为了加强安全性,在后面章节的数据分析中,会有 对非法操作的分析以及后续的阻止非法行为的措施。

2.3 系统防护

Linux 系统本身的安全防护至关重要,对其进行安 全加固,能有效降低系统受到的网络攻击。系统安全加 固防护内容非常多,本小节内容只针对攻击者登录系统 和提权两个操作内容进行防护研究。(1)修改登录端口 号。将系统 SSH 登录的默认端口号 22 修改成其他端口 号,这样攻击者即使有账号和密码,还要消耗精力去获取 正确的端口号 ;(2)SSH 配置里面去掉 Root 远程登录权 限,防止 Root 被直接攻破,即使使用普通账号登入系统, 也还需要消耗精力去进行提权非法操作 ;(3)SSH 配置 里面去掉使用秘钥远程登录,防止用户修改密码后,攻 击者使用秘钥登录系统 ;(4)直接删除 Linux 系统 Root 的 SSH 秘钥,这样即使节点被攻击者提权成功,也只能 在这个节点上成为 Root,攻击者没办法以 Root 身份直 接无密码登录其他节点 ;(5)检查 Linux 系统中所有用 户的密码,检查是否存在弱密码的账户,若存在这样的 账户,强制修改密码,并且密码需要有一定的复杂度 ; (6)检查系统中所有的用户,检查是否存在空密码用户,若有这样的账户,进行整改,清理掉空密码用户。

2.4 信息分析

Linux 系统里面日志类型种类繁多,本节重点讨论 auditU.log 文件里面的内容,并进行分析处理。首先对 攻击者提权思路进行分析 ( 本文 2.3 节叙述内容 )。根 据提权攻击思路,对 auditU.log 文件里面的信息进行 分析, 对关键的操作进行加权, 算总分。who 和 w 命令 的操作权重为 5,计算这两个命令的出现次数 x, 5x 即为 who 和 w 命令的加权分。unset 命令的操作权重为 15, 计算这个命令出现的次数为y, 15y 即为 unset 命令的加权 分。以此类推, gcc 命令的权重为 10, wget 命令的权重 为 10, ping 命令的权重为 5, ssh 命令的权重为 5。对这 些攻击的关键命令进行计算总分,设置总分的阀值为 60。 当总分超过 60 的时候, 筛选出对应的 IP, 用 fail2ban- client 命令进行封锁。

3 暴力破解

目前 Linux 系统被攻破的主要途径之一就是暴力 破解。攻击者在一秒的时间内,发出成百上千的网络账 户登录请求 ( 请求数量也可能达到上万次 )。通过不断 地试账户和密码的方式,获取合法账户的密码 [3]。当配 置了网络防火墙之后,会对这类暴力破解进行拦截。攻 击者会改变攻击策略,即减少单位时间内的攻击次数, 但是会增加持续时间, 例如 1 秒内攻击次数为 2 次或者 1 次, 但会持续攻击。防火墙可以调整, 但在 Linux 系 统端将攻击防护作为补充,显得非常有必要。

4 结语

综上所述,本文重点讨论了 Linux 系统的网络安全 防护,根据攻击者的网络提权思路,针对性地提出一系列 网络安全防护方法。账户操作的信息增加以及大数据和人 工智能技术的发展, 正在改变大学校园网络安全技术的形 式。利用这些技术,可以实现更加智能的大学校园网络安 全应用。然而,随着技术的不断发展和更新,随之而来的 挑战也越来越多,如数据安全和隐私问题、算法稳定性和 可靠性等。因此,在未来的发展中需要持续关注这些问 题,不断改进技术,提高数据安全保障水平,以确保大学 校园网络安全技术的可持续发展和长期稳定性。

参考文献

[1] 赵楚楚.智慧校园下网络安全管理与防范措施研究[J].网络 安全技术与应用,2023(12):87-90.

[2] 栾国辉.信息安全环境下的教育网络解决方案—保障校园 信息化安全[J].长江信息通信,2023,36(11):222-225.

[3] 贾万祥.网络安全技术及其在校园网中的应用研究[J].电脑 知识与技术,2023,19(32):66-68.

关注SCI论文创作发表,寻求SCI论文修改润色、SCI论文代发表等服务支撑,请锁定SCI论文网!

文章出自SCI论文网转载请注明出处:https://www.lunwensci.com/jisuanjilunwen/76920.html