SCI论文(www.lunwensci.com)

摘 要 :为实现在确保数据可用性的前提下,对患者的隐私位置数据进行保护,本文提出了一种可编辑区块链下的位置隐 私预测和保护方案。首先,数据发布者使用线性时间逻辑贝叶斯完成转移矩阵的构造 ;然后,矿工(区块链上使用共识机制选 择的对当前区块进行修改的角色)使用马尔可夫算法完成扰动位置的计算 ;最后,矿工将计算后的扰动位置上传至区块,并可 根据变色龙哈希函数在原有区块上对扰动位置进行修改。该方法相较于其他方案而言数据隐私性较高、运算复杂度低,实现了 区块链的可编辑性。

Location Privacy Prediction and Protection unde Editable Blockchain

SHI Pengrou, WANG Xin

(College of Electrical and Information Engineering, Shaanxi University of Science and Technology, Xi'an Shaanxi 710021)

【Abstract】:To protect patients' private location data while ensuring data availability, this paper proposes a location privacy prediction and protection scheme under editable blockchain. Firstly, the data publisher uses linear- time logistic bayes to complete the construction of the transition matrix; Then, the miner uses a Markov algorithm to complete the calculation of the perturbation position. Finally, the miner uploads the calculated perturbation position to the block and can modify the perturbation position on the original block according to the chameleon hash function. Compared with other solutions, this method has higher data privacy and lower computational complexity and realizes the editability of the blockchain.

【Key words】:transition probability matrix;Markov model;chameleon hash;privacy-preserving mechanisms

0 引言

传染性病毒的感染危害着每个公民的身体健康与生 命安全,造成了社会公共卫生危机,更在全球范围内引 起了民众的恐慌和危机,影响了社会治安和国家安定。 继 2003 年传染病“非典”发生后,中国建立了突发事 件的“预警机制”,也就是说控制传染病应当将事后的 治疗、管制与事前的预防并重。为了防止传染性病毒的 扩散,及时了解病毒感染患者的轨迹以及密切接触者的 范围,许多国家开始利用大数据定位患者的地理位置对 患者的个人身份信息等进行流调 [1.2], 为控制病毒的传 播起到了至关重要的作用。目前,存在几种基于智能手 机的应用程序可以用于早期病毒接触者追踪 [3-6]。然而, 用户的地理位置是获取流调 [7] 的前提,但地理位置直接或 间接地包含了患者的住址、日常生活和兴趣习惯等 [8-11] 隐私信息。因此,对传染病防控下的患者位置隐私保护的 研究,有利于保护公民的个人信息安全,更有利于平衡 社会公共利益与个人利益之间的关系。

针对上述问题, Yonghui Xiao 等 [12-14] 使用马尔可 夫链解决连续位置之间时空相关的问题,提出了新的 位置集的概念,可以有效地将位置和时间联系起来,生 成位置的预测模型。Chengyi Qin 等 [15] 提出了一种基 于区块链和局部差分隐私的属性加密方案,使用局部差 分隐私在一定程度上对原始数据进行局部扰动以抵御 共谋攻击,提出了隐私预算和用户信任度结合的概念。 Alper Kamil Bozkurt[16] 和 Maxime Bouton 等 [17] 提 出了在强化学习等方面的马尔可夫决策过程,主要应用 于机器学习领域。本文使用公开、可追溯的区块链平台 实现位置存储,但传统的哈希函数很难找到哈希碰撞。

2000 年 Hugo Krawczyk[18] 等提出的变色龙哈希和签 名理论方案使可编辑区块链成为了可能,后续很多学者 对此方向展开了研究。Ateniese 等 [19] 提出了可编辑区 块链的概念,其允许使用变色龙哈希重写区块历史。R. Li 等 [20] 设计了可编辑并且可追溯的区块链方案,可以 使数据存储在区块链上,解决了由某一方独自持有陷门 密钥所带来的中心化问题。S. Xu 等 [21] 提出了区块链新 的具有黑箱问责制,有效约束了编辑者的权限。然而, 不同噪声的选取得到的假名位置会有较大的区别,假名 位置的预测需要根据不同数据集进行选择,在隐私保护 性、数据可用性、计算复杂度和时间总开销等方面还需 要再继续改进。

为了解决上述问题,本文结合了病毒的传染率,设 计了一种可编辑区块链下的位置隐私预测和保护方案。 首先,患者使用贝叶斯准则和全概率公式完成转移矩阵 P 的构造 ;其次,提出了一种基于马尔可夫模型的假名 位置方案,对患者的位置进行“假名”处理 ;再者,将 位置隐私和区块链相结合,根据区块链公开的特点,为 数据使用者提供了感染病毒的患者位置数据的平台,可 有效防止人与人之间时空的接触 ;最后,根据变色龙哈 希函数在原有区块的位置上对假名位置进行修改。

本文的主要贡献如下 :

(1)依照患者位置轨迹对数据集进行分类,结合病 毒传染率,采用贝叶斯准则和全概率公式计算位置概 率,提出转移矩阵 P 的构造过程,提高了预测位置的精 确度 ;

(2)基于马尔可夫链和马尔科夫决策过程,提出了 一种假名位置方案,有效地保护了患者的位置隐私 ;

(3)将假名位置存储在区块链上,当用户的转移矩阵 P 发生变化或者非故意的统计信息错误时,在保证不 改变用户哈希值的前提下,通过变色龙哈希函数对原假 名位置进行修改,设计一种可编辑区块链下的位置隐私 预测和保护的系统框架。

例如, 若患者乘坐的车厢号为 13. 由于在流调的 初步统计中,导致信息记录为 30 号车厢。此时需要可 信的权威机构在不经过患者的情况下对区块链上的信息 提出修改,确保数据的正确性,维护数据的公正。

1 系统框架

本节首先描述方案所需的实体和实体的角色,然后 详细描述方案的过程,系统框架如图 1 所示。

(1)数据发布者 :首先根据自己一段时间内的位置 轨迹数据将公开的 S 域位置集中的数据分为 S1 和 S2 两 类集合,再根据不同的算法完成对转移矩阵 P 的计算。 然后将位置轨迹和转移矩阵 P 上传至可信第三方机构。 当 P 发生修改时,数据发布者需要将修改后的转移矩 阵 P 发送给矿工(区块链上使用共识机制选择的对当前 区块进行修改的角色),使其完成新的扰动位置的计算, 再根据变色龙哈希函数在原有区块的位置上对扰动位置 进行修改。

(2)可信机构 :它可以提供数据存储功能,并向矿 工发布相关的任务。在本方案中,可信机构将确定的数 据集 S 公开并将需要保护的 t 时刻的位置的前一刻位置 信息和转移矩阵 P 发送至矿工,以便矿工完成后续工 作 ;并且完成矿工密钥的分布。

(3)矿工 :矿工使用可信机构提供的 t-1 时刻的位 置和转移矩阵 P 计算出 t 时刻的扰动位置并将数据上链 共享。当转移矩阵 P 发生修改时,矿工使用修改后的转 移矩阵 P 完成新的扰动位置的计算,再通过变色龙哈希验证在原有区块的位置上对扰动位置进行修改。

(4)区块链 :区块链包含位置信息的标识符和数据 用户权限的详细信息,只存储数据块的哈希值和用户 t 时刻的扰动位置信息。

具体过程如下 :

(1)数据发布者根据可信机构公布的位置用于计算 转移矩阵 P,并将数据集和 P 矩阵提供给可信机构 ;

(2)可信机构发送隐私位置的前一刻位置坐标 st-1 和转移矩阵 P 发送给矿工 ;

(3)矿工根据 t-1 时刻的位置坐标和转移矩阵 P 计 算出 t 时刻的扰动位置,并将其上传至区块链 ;

(4)当数据发布者提出修改请求时,数据发布者需 要将修改后的转移矩阵 P 发送给矿工,由矿工完成新的 扰动位置的计算,再通过变色龙哈希验证在原有区块的 位置上对扰动位置进行修改。

2 可编辑区块链下的位置隐私预测和保护方案

可编辑区块链下的位置隐私预测和保护方案由患者 计算转移矩阵 P、矿工计算假名位置s(~) 以及矿工对假名 位置s(~)的上传和编辑三部分构成,具体流程如图 2 所示。

2.1 患者计算转移矩阵 r

记符号 S={s1.s2. … ,st-1.st} 为一个数据集,表示可信 机构公开的区域内的所有位置的集合,符号 S1 为有限 状态空间,表示一段时间内患有传染病的用户所有位置 的集合 ;符号 S2 为有限观测空间,表示 S 集合中除 S1 集合外的其他位置的集合,即 S 位置集中用户未曾经 过的位置集 ;记符号 Rt={r1.r2. … ,rt-1.rt} 表示在 t 时刻不 同位置同一传染病的传染率,为简化讨论, S 位置集中 存在的 t 个的位置坐标对应着 t 个不同的传染率 ;符号 P=Pij 表示转移矩阵。记元组 M={S,S1.S2.Rt,P} 表示转移矩阵的运算过程。

本文符号P 基于 Alper Kamil Bozkurt[14] 和 Maxime Bouton 等 [15] 启发设计的转移矩阵,该方案的具体设计 思路如下。

在 S 位置集中,在计算下一时刻的假名位置时,结 合传染率对两种位置集的位置分别构造不同的算法进行 概率计算。

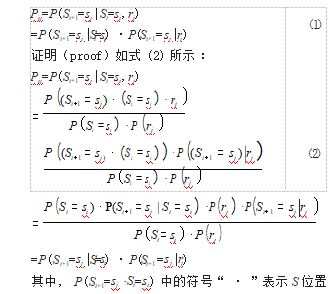

若患者当前时刻和下一时刻的位置均属于有限状态 空间,即 si,sj ∈ S1 时,从位置 i 移动到位置j 的概率按 照如式 (1) 所示的公式计算 :

其中, P(St+1=sj ·St=si) 中的符号“ · ”表示 S 位置 集中位置 i 到位置j 的概率 ;患者经过位置 i 的事件和 位置j 的传染率的事件相互独立分布。

令符号 Tj 表示所有患者经过位置j 的次数,符号 T 表示所有患者经过 S 集中各个位置的次数。若患者 当前时刻或下一时刻的位置属于有限观测空间,即 : si ∈ S2 ∩ sj ∈ S2 时,从位置 i 移动到位置j 的概率按照 如式 (3)、式 (4) 所示的公式计算 :

2.2 矿工计算假名位置s(~)

由区块链上的共识机制选择可信度高的矿工完成事 务的计算和上链。

(1)首先,已知需要公布的可用位置为 t 时刻的隐 私位置 i 的坐标,则使用马尔可夫模型预测 t 时刻的假 名位置,确保位置数据的可用性。可信机构将一段时间 内隐私位置 i 的初始位置坐标 si (0) 和转移矩阵 P 发送给 矿工,使用如式 (6) 所示的公式计算 t 时刻的 t 步转移

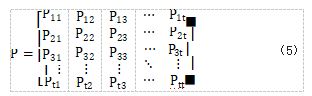

(2)根据初始位置坐标 si (0) 求得此时刻的初始状态矩阵 πi (0), 再使用 t 步转移矩阵 P(~)和隐私位置 i 的初始状态矩阵位置坐标 πi (0) 作为输入,使用如式 (7) 所示 的公式计算 t 时刻各个位置的概率 :

(3) 已知 t 时刻的状态矩阵 πi (t), 则用户位置即可 求出。令 πi (n) ≥ πi (j)(j ∈ (0.t)),则对应的马尔可夫的 假名位置坐标如式 (8) 所示 :

例如,在 t1 时刻, s1 的马尔可夫状态矩阵为 π1(0)= {1.0.0.0.0},则马尔可夫位置坐标可表示为横坐标为 1、 纵坐标为 2 的向量 s1(0)=[1.2]。

2.3 矿工对假名位置s(~)的上传和编辑

(1)位置密钥生成 :以安全常数pp 作为输入, 由 系统生成变色龙哈希的陷门密钥 CHsk 与公共密钥 CHpk, 将陷门密钥 CHsk 发送给矿工用于假名位置上链,并广 播公共密钥 CHpk。

(2)假名位置上链 :以密钥 CHpk、假名位置 s(~)与随机数 α 作为输入,由矿工生成一个哈希值 h 与随机数r, 即 :CH(CHpk, s(~) ,α) → (h,r,Δt), 定义 Δt 作为记录生成变色龙哈希值的时间间隔。系统验证矿工身份是否 有效,若 (h,r) 为正确的哈希值则输出 1.否则输出 0.

即 :Verify(CHpk, s(~) ,(h,r)) → ( ⊥ ,0 or 1),若身份有效,将假名位置s(~)和哈希值 h 作为块体内容上链。

(3)假名位置编辑 :当传染率发生变化时,患者将 重新计算后的转移矩阵 P' 发送给矿工,由其使用转移矩 阵P' 根据上述步骤完成新的假名位置s(~) ' 的计算。矿工以陷 门密钥 CHsk,新假名位置s(~) ',原假名位置s(~),哈希值 h 和 对应的随机数 r 作为输入,生成新的随机数 r' 能够满足哈希验证算法 Verify(CHpk, s(~) ,(h,r))=Verify(CHpk, s(~) ',(h,r')),即生成满足哈希碰撞的变色龙随机数。以此完 成变色龙哈希可以在不改变哈希值的情况下修改原假名 位置。

3 实验分析

3.1 位置数据集

假设 S=〖{s1.s2. … ,st-1.st} 为一个数据集,表示某个 区域内的所有位置的集合,如图 3 所示。记符号“cell” 表示 S 域划分的最细的粒度,其中每个 si 是一个最小单 位向量,每个单元格表示了用户的当前状态。记符号 S1 为有限状态空间,表示一段时间内用户数据集中的所有 位置的集合 ;S2 为有限观测空间,表示 S 域中除 S1 外 的其他位置。

另外,如果将位置空间视为具有经纬度的地图,那 么可以使用 2×1 的向量来表示当前用户的位置,如图 3 所示。例如在 t1 时刻,横坐标为 1、纵坐标为 2 的马尔 可夫初始位置数据表示 s1=[1.2], 则 s1 的马尔可夫状 态矩阵为 π1(0)={1.0.0.0.0}, 其中 1 代表对应的马尔可 夫坐标位置,0 表示初始状态。

3.2 实验设置

本文提出的可编辑区块链下的位置隐私预测和保 护方案基于马尔可夫模型和变色龙哈希函数实现,在 Windows 环境下在 Python3.8.12. Pytorch 1.10.0. CUDA 10.0 的编程环境下实现。

3.3 结果分析

本方案与文献 [13.18] 进行对比,结果如表 1 所示。 可以看出,本方案实现了患者的位置隐私保护并实现了 区块链的可编辑性。

作为输入,分别计算出马尔可夫预测位置坐标对应下状态 矩阵 π1(0)=[1.0.0.0.0]、 π2(0)={0.1.0.0.0}、 π3(0)={0.0.1.0.0}、 π4(0)={0.0.0.1.0}、 π5(0)={0.0.0.0.1} 的马尔可夫模型训 练得到的预测位置,如图 4 所示。

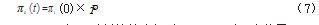

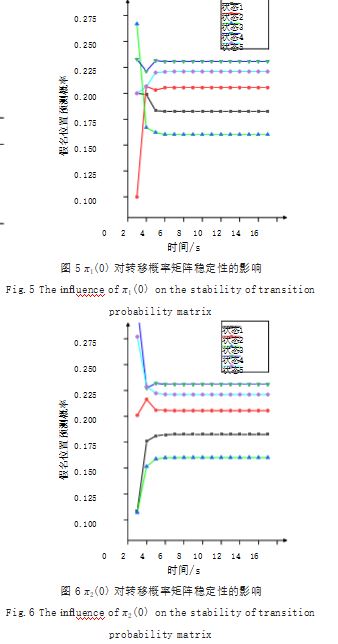

作为输入,计算 15 轮后完成的马尔可夫链转化过程, 验证了马尔可夫链的形成,分别如图 5、图 6 所示。

由实验可得,不同的初始状态经过同一转移矩阵的多 轮运算后,将得到相同的概率分布,此性质称为平稳状态。 即已知转移矩阵时,未来位置移动的趋势也将确定。

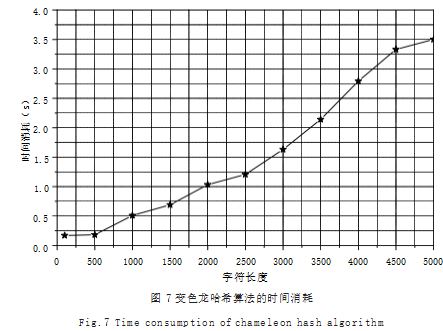

为了验证卡梅隆哈希算法在密钥链中的可行性,本节中对比了区块链中不同字符长度的卡梅隆哈希算法的 时间开销,如图 7 所示。

由图 7 可知, 对不同字符长度的文件执行变色龙哈 希算法的时间开销呈递增趋势,字符长度达到 5000 时, 变色龙哈希算法的运行时间在 4s 之内, 因此对于小体积文 件的哈希运算,变色龙哈希时间开销在可接受的范围内。

4 总结与展望

本文针对位置数据下的隐私保护问题,提出了一种 可编辑区块链下的位置隐私预测和保护方案,设计了一 种符合时间相关性的位置数据的构造,实现了马尔可夫 模型中转移矩阵的计算,通过区块链存储数据,保证了 数据的真实性,并使用变色龙哈希函数解决了区块链账 本的修改功能。实验和分析表明,本文所提出的方案可实现位置隐私保护,在哈希计算开销方面具有较好的运 行效率,因而更适用于实际的应用场景。

参考文献

[1] ZHU B,ZHENG X,LIU H,et al .Analysis of Spatiotemporal Characteristics of Big Data on Social Media Sentiment with COVID-19 Epidemic Topics[J].Chaos,Solitons & Fractals,2020.140:110-123.

[2] ZLIOBAITE I,CUSTERS B.Using Sensitive Personal Data May be Necessary for Avoiding Discrimination in Data-driven Decision Models[J].Artificial Intelligence and Law,2016.24:183-201.

[3] CHO H,IPPOLITO D,YU Y W.Contact Tracing Mobile Apps for COVID-19:Privacy Considerations and Related Trade-offs[J]. arXiv preprint arXiv:2003.11511.2020.

[4] LIU J K,AU M H,YUEN T H,et al.Privacy-preserving COVID-19 Contact Tracing App:A Zero-knowledge Proof Approach[J].Cryptology ePrint Archive,2020.

[5] RASKAR R,SCHUNEMANN I,BARBAR R,et al.Apps Gone Rogue:maintaining Personal Privacy In an Epidemic[J]. arXiv preprint arXiv:2003.08567.2020.

[6] SANTORO E.Covid-19:Il Tracciamento Dei Contatti E Il Supporto Delle Nuove Tecnologie[J].Ricerca & Pratica, 2020.36(2):78-81.

[7] ZHANG Y B,ZHANG Q Y,YAN Y,et al.A k-anonymous Location Privacy Protection Method of Polygon Based on Density Distribution[J].International Journal of NetworkSecurity,2021.23(1):57-66.

[8] KANG J,STEIERT D,Lin D,et al.MoveWithMe:Location Privacy Preservation for Smartphone Users[J].IEEE Transactions on Information Forensics and Security,2019. 15:711-724.

[9] KANG J,STEIERT D,LIN D,et al.MoveWithMe: Location Privacy Preservation for Smartphone Users[J]. IEEE Transactions on Information Forensics and Security, 2019.15:711-724.

[10] WARREN S,BRANDEIS L.The Right to Privacy. Harvard Law Review[J].Ethical issues in the use of computers,1890. 4(5):172-183.

[11] WANG X,SHI P,LI J,et al.Privacy-preserving Mechanisms of Continuous Location Queries Based on LBS:A Comprehensive Survey[C]//2022 27th International Conference on Automation and Computing(ICAC).IEEE, 2022:1-6.

[12] DWORK C,NAOR M,PITASSI T,et al.Differential Privacy under Continual Observation[C]//Proceedings of the Forty-second ACM Symposium on Theory of computing, 2010:715-724.

[13] FANG C,CHANG E C.Differential Privacy with δ - neighbourhood for Spatial and Dynamic Datasets[C]// Proceedings of the 9th ACM symposium on Information, computer and communications security.2014:159-170.

[14] XIAO Y,XIONG L.Protecting Locations with Differential Privacy under Temporal Correlations[C]//Proceedings of the 22nd ACM SIGSAC Conference on Computer and Communications Security,2015:1298-1309.

[15] QIN C,WU L,MENG W,et al.A Privacy-preserving Blockchain-based Tracing Model for Virus-infected People in Cloud[J].Expert Systems with Applications,2023.211: 118545.

[16] OURA R,SAKAKIBARA A,USHIO T.Reinforcement Learning of Control Policy for Linear Temporal Logic Specifications Using Limit-Deterministic Generalized Büchi Automata[J].IEEE Control Systems Letters,2020. 4(3):761-766.

[17] BOUTON M,TUMOVA J,KOCHENDERFER M J.Point- based Methods for Model Checking in Partially Observable Markov Decision Processes[C]//Proceedings of the AAAI Conference on Artificial Intelligence,2020.34(06):10061-10068.

[18] HUANG K,ZHANG X,MU Y,et al.Scalable and Redactable Blockchain with Update and Anonymity[J]. Information Sciences,2021.546:25-41.

[19] ATENIESE G,MAGRI B,VENTURI D,et al.Redactable Blockchain–or–rewriting History in Bitcoin and Friends [C]//2017 IEEE European Symposium on Security and Privacy (EuroS&P).IEEE,2017:111-126.

[20] LI R,SONG T,MEI B,et al.Blockchain for Large-scale Internet of Things Data Storage and Protection[J].IEEE Transactions on Services Computing,2018.12(5):762-771. [21] XU S,HUANG X,YUAN J,et al.Accountable and Fine- Grained Controllable Rewriting in Blockchains[J].IEEE Transactions on Information Forensics and Security, 2022.18:101-116.

关注SCI论文创作发表,寻求SCI论文修改润色、SCI论文代发表等服务支撑,请锁定SCI论文网!

文章出自SCI论文网转载请注明出处:https://www.lunwensci.com/jisuanjilunwen/74218.html