SCI论文(www.lunwensci.com):

摘要:网络空间拟态防御技术是一种采用动态异构冗余架构的新型主动防御技术,论述了基于拟态防御体系的攻击检测方法,能够检测定位漏洞并及时修复,完成从静态防御到动态防御的转变,提高对未知漏洞和后门攻击的防御能力。

关键词:拟态防御;攻击;检测;漏洞;后门;未知威胁

Research and Analysis on Attack Detection of Mimic Defense System

ZHU Xuquan,YANG Dun

(Purple Mountain Laboratories,Nanjing Jiangsu 210000)

【Abstract】:Cyberspace mimic defense technology is a new type of active defense technology that adopts a dynamic heterogeneous redundant architecture.It discusses an attack detection method based on a mimic defense system,which can detect and locate vulnerabilities and repair them in time,completing the transition from static defense to dynamic defense.Improve the defense against unknown vulnerabilities and backdoor attacks.

【Key words】:mimic defense;attack;detection;vulnerability;backdoor;unknown threat

0引言

随着互联网的快速发展,网络应用日益普及,网络用户数显著增加[1]。网络为我们带来便利的同时其业务的复杂性也随之带来了一些安全隐患和设计缺陷[2-4]。由于网络结构的发展存在滞后性,未知漏洞后门已成为网络空间安全中最主要的问题。传统网络防御如防火墙、入侵检测系统、入侵保护系统等技术依赖于先验知识的获得,是一种“亡羊补牢”式的被动防御,对于未知漏洞后门缺乏有效的主动防御手段,难以应对无法彻底避免网络攻击。

网络空间拟态防御技术是一种采用动态异构冗余架构的新型主动防御技术,引入多个异构冗余的执行体,增强系统广义鲁棒,通过不同执行体的策略或者周期性调度,对外呈现特征的不确定性变化,增强系统安全性。本文科学阐述了拟态防御体系结构防御攻击的原理,论述了基于拟态防御体系的攻击检测方法,通过该方法能够检测、定位漏洞并及时修复,提高对未知漏洞和后门攻击的防御能力。

1拟态防御体系攻击防护

1.1拟态防御核心思想[5-6]

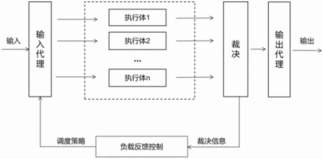

图1 DHR结构示意图

Fig.1 Schematic diagram of DHR structure

拟态防御技术在动态异构冗余DHR的基础上通过引入仲裁和负反馈机制,在差异化设计的前提下,不同执行体存在完全相同漏洞或后门的概率极低,攻击者即使控制了部分执行体,拟态裁决机制也能识别出其恶意行为。在拟态设备上,包含几个具备相同功能的异构执行体,这些执行体配置相同,所接收的输入相同,但是输出可能并不相同,图1显示了动态异构冗余(Dynamic Heterogeneous Redundant DHR)结构示意图。

1.2拟态设备防御攻击原理

拟态设备在实际部署时,通常包含有限数量(M)的异构执行体,其中N个执行体处于在线工作状态,N<M。拟态设备能够抵御如下三种攻击:差模攻击:异构执行体I存在漏洞和后门被攻击者控制,攻击者上传了一段恶意代码段并运行,在执行体I将有一个额外的进程P运行。拟态设备通过裁决机制辨识出该执行体I的特征状态与其他执行体不同,判读执行体I遭受到了攻击。裁决模块发送I执行体异常给负载反馈控制模块,负载反馈控制模块下线清洗执行体I,并在M个执行体中调度1个处于空闲状态的执行体上线工作,最后达到各个执行体状态的一致。攻击者虽然控制了一个执行体,但是由于拟态设备存在N个执行体,仅对设备造成了扰动,并未完全控制设备,拟态设备通过一次裁决调度机制动态替换被感染的执行体,从而有效防御该类型攻击。

N-1模攻击:在线工作的执行体中N-1个执行体存在相同的漏洞或后门被攻击者利用,J执行体未被控制,攻击者上传了一段恶意代码段并运行,在N-1个执行体上将有一个额外的进程P运行。裁决模块通过裁决发现J执行体与其他执行体不同。负载反馈控制模块将J执行体操作下线清洗,并在M个执行体中选择1个处于空闲状态的执行体K上线工作,通过二次裁决发现N-1个执行体与K执行体特征状态不同,K执行体没有进程P,而且其他执行体含有进程P,因此判断拟态设备遭受到了N-1模攻击,将N-1个执行体下线清洗,并在M的个执行体中选择N-1个处于空闲状态的执行体上线工作,最后达到各个执行体状态的一致。攻击者虽然控制了N-1个执行体,但仅获得拟态设备短暂时间的控制后,拟态设备通过二次裁决调度机制动态替换被感染的执行体,可有效阻断攻击者对目标系统的持续控制。N模攻击:在线工作的执行体中所有N个执行体存在相同的漏洞或后门被攻击者利用,在N个执行体上将有一个额外进程P运行,裁决模块并不能识别执行体被攻击。拟态设备会通过周期性调度模块选择1个工作执行体下线清洗,并在M个执行体中选择1个处于空闲状态的执行体K上线工作,通过二次裁决发现N-1个执行体与K执行体特征状态不同,K执行体没有进程P,而且其他执行体含有进程P,因此判断拟态设备遭受到了N-1模攻击,进入N-1模攻击处理。攻击者虽然控制了N个执行体,也仅获得拟态设备短暂时间的控制,拟态设备通过周期性调度机制和一次裁决调度机制,能够识别并阻断该攻击。

2拟态防御体系攻击检测

通常情况下,技术人员会安装针对应漏洞的补丁包来修复漏洞以防止黑客的利用和攻击。该方法虽然可以有效保护系统免受某些攻击,但往往处于被动地位,难以获取漏洞攻击的具体信息。而拟态防御机制下,可以采用多种方式检测漏洞的发生,完成从静态防御到动态防御的转变[7]。

基于漏洞特征的检测:每个漏洞都具有特定的触发条件,漏洞攻击是构建一个满足触发条件的外部输入,使系统跳出原来的逻辑执行攻击者设定动作的过程。通过注入超过系统逻辑分配的存储数据长度触发缓冲区漏洞。常规的检测方式是基于已知漏洞触发条件构建的特征信息库,当安全技术人员发现最新的漏洞触发特征时,只能非实时地更新防御设备的漏洞特征库,以实现基于该信息库的漏洞特征检测。而在拟态防御体系结构中,异构执行体难以被共模漏洞同时攻击成功,在分发漏洞流量时,由当前反馈异常的执行体确认漏洞触发条件,实时更新更新漏洞特征库,第一时间阻断未知漏洞的传播和利用。

基于攻击特征的检测:基于漏洞特征的检测受到漏洞发现速度、安全机构的研究范围和漏洞利用程度等因素限制,主要目标是发现不规范的恶意行为和特征。对缓冲区漏洞而言,需要修改函数返回地址或其他类似的内存覆盖技术,以及各种平台上shell code的传播复用,就可能存在常用的利用方式,攻击技术也表现出一定的特征。通过提取攻击过程中频繁出现的特征,更新防御设备的攻击特征库,有效阻止黑客利用现有手段对各种漏洞的攻击。通过攻击行为的特征感知阻断攻击链,降低攻击链可靠性,但前提是清楚攻击行为的尽可能全的特征,常规防御和检测手段通过内置探针、蜜罐、日志等实时或非实时方法尽可能的收集类似问题场景数据,对攻击特征建模识别,一定程度上可以应对已知的未知漏洞攻击,但在缺乏关于攻击链先验知识和行为特征的条件下,无法应对未知漏洞攻击。而在拟态防御架构中,即使是未知攻击技术和攻击链,根据拟态防御机制对接收的外部数据进行输入代理分发、冗余异构裁决和外部响应输出,并将裁决结果返回给控制器检测,在发生裁决异常时也一样可以对检测到的攻击行为进行信息提取,获取攻击源特征信息,后续可进行攻击溯源并建立攻击链和攻击特征信息库,将攻击源特征信息进行匹配,对后续输入数据进行实时监控。

基于虚拟化的检测:对于对安全性要求高、防护需求高的系统和设备,基于漏洞特征和攻击特征的防御必然会存在漏网之鱼。正如蜜罐系统可以使用真实系统作为诱饵一样,防御设备可以虚拟化一个类似于真实环境的系统,检测是否存在对系统访问的攻击。在收到缓冲区溢出攻击时,即使系统环境没有异常停止服务,其反馈也会与正常访问的反馈不一样,可以通过在虚拟系统中插入检查点,在系统上的某些操作完成后检查场景反馈以及监控进程的执行状态来检测结构化异常处理的栈溢出,溢出注入数据的长度与内容随漏洞不同而有所差异,但攻击使用的跳转地址却是常用的、比较固定易用的一些地址。在这种检测技术下,即使某个未知漏洞受到攻击者首创的未知攻击方式的攻击,也能被有效发现。对于此类检测技术,拟态防御架构具备天然优势,动态异构冗余架构执行体池中包含多个功能等价的异构执行体,每个执行体就是一个真实系统环境,每个执行体都可以承担蜜罐的职责,任意一个运行的执行体对裁决系统的异常反馈,都可以认为是一次蜜罐系统的检测反馈,通过日志系统记录攻击链和漏洞信息,并通过调度清洗还原执行体状态,重新上线一个与受攻击系统异构的新的执行体,在不影响原业务的情况下,可以检测并识别未知攻击和未知漏洞。

基于模糊识别的检测:由于溢出类漏洞的填充数据对于攻击本身没有意义,输入的shell code和跳转地址部分与正常的输入一般情况下也有差别,基于这些差别建立模糊识别模型,检测对未知漏洞的攻击。拟态架构中,由于异构环境下函数跳转地址并不相同,对于模型训练和数据收集工作也具备常规架构不具备的特征。拟态防御系统的攻击检测流程如下:

(1)攻击检测模块对接收的外部设备发送的数据进行暂存与中转,进行输入代理分发至各等价的异构执行体,拟态裁决器对执行体发来的响应结果进行裁决,并将裁决结果返回给攻击检测模块;

(2)攻击检测模块根据返回的信号判断是否受到攻击,由数据监测单元对反馈的信号进行实时监测,并根据信号传达的相应信息进行实时监控,对异常信息发出预警。如果受到攻击,则向漏洞判定模块发送信号;

(3)漏洞判定模块对所检测到的攻击行为进行信息提取,获取攻击源特征信息,进行攻击溯源,建立或更新漏洞检测信息库,将所获取的攻击源特征信息进行匹配,获取识别结果;

(4)漏洞判定模块对输入数据进行实时监控,当检测到攻击时,进行攻击预警;

图 2 拟态防御攻击检测流程图

图 2 拟态防御攻击检测流程图

图2为拟态防御体系中的攻击检测流程,基于以上流程,拟态防御架构也引入了新问题,攻击者可基于其掌握的部分漏洞信息对拟态防御系统发起反复攻击,这将导致频繁的异常输出和执行体切换,而重新恢复到正常状态的执行体在重复持续攻击下,上线后会再次出现异常反馈,导致执行体再次处于下线状态。这大大增加了防御成本,缺乏对攻击进一步响应的手段。所以需建立当前执行体脆弱性对应关系,根据执行体异常输出和调度结果,对异常输出的执行体建立异常与攻击链的对应关系,若同一攻击链多次导致某个执行体异常,则将相关攻击特征和攻击链写入该执行体对应的脆弱性攻击数据库中,同时将此结果反馈至攻击检测模块,在后续接收到相同的攻击特征报文时,避免分发至该执行体,避免重复调度影响整个系统。

3结语

本文基于拟态防御体系提出了几种检测漏洞的方法,通过定位漏洞并及时修复更新漏洞,能够及时阻断未知漏洞的传播和利用,提高对未知漏洞和后门攻击的防御能力。动态升级替换并隔离被感染执行体,可有效阻断攻击者对目标系统的持续控制,并保证系统功能的完整性和持续性。

参考文献

[1]杨祎.网络流量预测技术的研究[D].北京:北京邮电大学,2014.

[2]秦刘,智英,建贺磊,等.802.1x协议研究及其安全性分析[J].计算机工程,2007(7):153-154+157.

[3]王涛,陈鸿昶.全要素SDN指纹攻击及其模糊混淆防御机制研究[J].电子学报,2020,48(6):1213-1219.

[4]袁庆军,张勋成,高杨,等.轻量级分组密码PUFFIN的差分故障攻击[J].电子与信息学报,2020,42(6):1519-1525.

[5]邬江兴.拟态计算与拟态安全防御的原意和愿景[J].电信科学,2014,30(7):2-7.

[6]邬江兴.网络空间拟态防御研究[J].信息安全学报,2016,1(4):1-10.

[7]张波.边缘计算网络安全防线联动与攻击主动防御关键技术研究[D].南京:南京理工大学,2019.

关注SCI论文创作发表,寻求SCI论文修改润色、SCI论文代发表等服务支撑,请锁定SCI论文网!

文章出自SCI论文网转载请注明出处:https://www.lunwensci.com/jisuanjilunwen/40139.html